blub

Expert Member-

Gesamte Inhalte

7.598 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von blub

-

Dateifreigabe für lesenden Zugriff ohne Authentifizierung

blub antwortete auf ein Thema von Mr.John_Doe in: Windows Server Forum

Der Account mit den geringsten Rechten ist der NT AUTHORITY\Network Service https://msdn.microsoft.com/de-de/library/windows/desktop/ms684272%28v=vs.85%29.aspx dieser Account hat auch kein Passwort. Zugriff auf die Source erteilst du mittels Rechnername$. Ich habe diesen Account bisher nur für Services in einer Domäne benutzt, dafür ist er ideal. Ob man damit auch SMB-Verbindungen ohne Domäne aufbauen kann, müsste man mal ausprobieren. (Trotz 5 minütigen intensiven Googlens habe ich kein Beispiel gefunden) blub -

Powershell: Powershell Datum prüfen und in Eventlog schreiben

blub antwortete auf ein Thema von anjaw in: Windows Forum — Scripting

das measure-object braucht offenbar mindestens Powershell 3.0 Die Tage kommt übrigens ein neues Release für Powershell 5.0 raus. https://richardspowershellblog.wordpress.com/2016/02/08/wmf-5-0-download-latest-news/ PS 5.0 bietet: - etliche Commandline-Befehle, mit denen viele von uns aufgewachsen sind, werden durch PS-Commands ersetzt. z.B. netsh / ipconfig/ bleiben noch gültig, sind aber jetzt "deprecated". - Verbesserung in der Security für RemotePowershell. RemoteConnection sind jetzt besser gegen spoofing geschützt - Last but not least, die Ablösung der ISE https://code.visualstudio.com/Docs/?dv=win https://blogs.msdn.microsoft.com/powershell/2015/11/16/announcing-powershell-language-support-for-visual-studio-code-and-more (Beta) (-> Installing the extension) weitere Features https://www.microsoft.com/en-us/download/details.aspx?id=50395 Es gibt einige Gründe über ein Update nachzudenken :-) blub -

Powershell: Powershell Datum prüfen und in Eventlog schreiben

blub antwortete auf ein Thema von anjaw in: Windows Forum — Scripting

Welche PS-Version benutzt du denn: (Get-Host).version -

klassisch mit certreq, in etwa so: certreq -submit -attrib "SAN:DNS=server1.test.net&DNS=server2.test.net" offline.cer certreq -accept offline.cer Mit Powershell (spätestens ab 5.0) sollte es eine Alternative geben, vermute ich! Aber wenn es schon ein VorgängerZertifkat gibt, dann wende dich doch an den Aussteller desselben. An dessen Prozess solltest du dich halten. Wenn es keinen Prozess gibt, dann würde ich das ganze PKI-Konstrukt in Frage stellen. Definierte, dokumentierte Prozesse sind das Wichtigste an einer PKI. blub

-

TPM 2.0 / Uefi 2.3.1 ist für einige wichtige Windows10 Features Voraussetzung. Insbesondere TPM2.0-Chips findet man noch nicht in jedem Notebook. Ich bin da auch gerade auf der Suche nach etwas Passendem. Danke blub

-

Aus Neugier: welche UEFI-Version und welche TPM-Version sind drauf? Kann die Kamera die Hello-Gesichtserkennung? blub

-

Nein, das ist ein prinzipieller Fehler. Der Fingerprint ist der einzigartige Hash eines jeden Zertifikats. Hashalgorithmen wie SHA1, SHA256... erstellen aus Zertifikatsfeldern wie Aussteller, Gültig von, Gültig bis.... einen einzigartigen Hashwert (=Fingerprint). Veränderst du nur ein einziges Zeichen an den Pflichtfeldern im Zertifikat, so muss sich der Hashwert laut Spezifikation komplett ändern und darf dem ersten Wert nichtmal im Entferntesten ähneln. d.h. den einzigartigen Fingerprint kannst du nicht ein zweites Mal benutzen. BTW: SHA1 läuft so langsam aus. Besser SHA256 benutzen, nur falls ihr noch SHA1 habt Von Mail-Exchange ansich habe ich leider 0 Ahnung blub

-

Windows 10 remote herunterfahren bzw. Hibernation von Linux aus

blub antwortete auf ein Thema von wassollich in: Windows 10 Forum

dann schreib doch bitte immer kurz dazu, was du schon gemacht hast. Ich würde mit wireshark etc. nachsehen, ob der Linux-Client überhaupt eine RPC/ SMB Verbindung zum Windows Client aufbauen kann. Falls ja, kannst du WMI von der Debian Maschine nutzen?. "win32_operatingsystem" wäre die geeignete Klasse mit der Shutdown -Methode. https://msdn.microsoft.com/de-de/library/windows/desktop/aa394058%28v=vs.85%29.aspx evtl. liegst an dem Linux-Tool. Falls nein: evtl. Secpol "Access this computer from the Network" nachsehen. Oder mit "netstat -an" nachsehen, ob etwas anderes den Port blockiert. Sicherlich gibt es weitere Möglichkeiten, die die Verbindung verhindern. blub -

Und mit Whitelisting, also "Allow the connection" kannst du nichts erreichen?

-

Hallo, Hast du die interne WindowsFirewall abgeschaltet? Falls ja, dann einschalten bzw. falls kein weiterer Schutz auf deinem Server vorhanden war und ist -> Nuke from Orbit Falls nein, dann versuch die Settings weiter zu verschärfen. möglichst weite IP-Ranges blocken und nur den Verkehr von deinen benötigten IPs auf den benötigten Ports freigeben blub

-

PS Skript - Prüfen ob Parameter leer ist

blub antwortete auf ein Thema von Mr_Marple in: Windows Forum — Scripting

Hi, In der Parameterliste kannst du der Variable einfach einen default-wert mitgeben function Get-SmallFiles ($size = 100) { Get-ChildItem c:\ | where {$_.Length -lt $Size -and !$_.PSIsContainer} } Get-SmallFiles 500 # $size ist 500 Get-SmallFiles # $size ist default 100 # https://technet.microsoft.com/en-us/library/hh847829.aspx blub -

Windows 10 remote herunterfahren bzw. Hibernation von Linux aus

blub antwortete auf ein Thema von wassollich in: Windows 10 Forum

Hi, deaktivere doch testweise mal in den Windows Firewall Settings in deinem FW-Profil (Domain, Private oder Public, wahrscheinlich ist es Private) die Firewall. Dazu in einer administrativen Commandshell den Befehl "wf" eingeben und dich dann ein bischen rechts und links durchklicken. Falls der shutdown dann funktioniert, kannst du anschließend in den Inbound Rules dediziert nur Port 445 (evtl. 139) und die IP deines Linux-Rechner für das Profil freigeben. blub -

sicherer Dateiaustausch zwischen zwei Netzen

blub antwortete auf ein Thema von Jack Bauer in: Windows Forum — Security

Hallo, Du könntest IPSec mit verschlüsseltem Datenverkehr zwischen den beiden Rechnern einrichten. Das ist kostenlos auf allen moderneren Windowsrechnern (ab XP/2003 ?) mit dabei. Auf der FW müssen dann nur die IPSec-Ports zwiscen den beiden Rechnern freigeschaltet werden. Irgendwo findet sich bestimmt ein HowTo für Einrichtung von IPSEC zu diesem Zweck! blub -

Powershell: Powershell Datum prüfen und in Eventlog schreiben

blub antwortete auf ein Thema von anjaw in: Windows Forum — Scripting

Hi, Ich würde lieber die Objekte direkt abfragen, als die Mutter. NTFS zeigt da manchmal gewisse Eigenheiten. $FolderPath="D:\Testordner" $LastWriteTime = (gci $FolderPath | Measure-Object -Property "Lastwritetime" -Maximum) #evtl. "gci -recurse... fuer Unterverzeichnisse" $TotalMinutes = $( (Get-Date) - $LastWriteTime.Maximum).TotalMinutes $TotalMinutes die Source "MyScript" hast du einmalig angelegt? New-EventLog -Source "MyScript" -LogName Application blub -

Active Directory User komplett löschen

blub antwortete auf ein Thema von BaduOne in: Active Directory Forum

deinen ersten Satz versteh ich nicht. Ein Vorschlag, was zu tun ist, ist schwierig, da das sehr von den Gegebenheiten beim TO abhängt. Protected Users könnte einer sein: http://www.hackinsight.org/news,565.html https://technet.microsoft.com/en-us/library/dn466518.aspx aber auch nur, wenn... ;) blub -

Active Directory User komplett löschen

blub antwortete auf ein Thema von BaduOne in: Active Directory Forum

Tja, wenn das Wörtchen Wenn nicht wär, dann ... und selbst wenn, wieso sollte ich das löschen? Ja, da hast du recht. Den administrativen Domain Account löschen hilft nicht mehr Im Allgemeinen reicht cached credentials löschen oder Kennwort ändern No! Potentielle Malware verbreitet sich von dem ersten verseuchten Rechner aus schneller mit dem abgezogenen neuen Token auf andere Systeme, als du jemals ein Passwort ändern kannst. Oder überseh ich hier grad die Panik? ;) Alles ganz tiefenentspannt :D , -

Hallo littleStar, Hast du mal bei einer großen Firma/ Konzern versucht, dich zu bewerben Vielleicht glaubst du es nicht, aber besonders dort haben Frauen in technischen Berufen wegen dem ganzen Diversity-Thema große Vorteile gegenüber männlichen Bewerbern. Gruß blub

-

Active Directory User komplett löschen

blub antwortete auf ein Thema von BaduOne in: Active Directory Forum

Anschließend unbedingt das Adminkonto sofort aus dem AD löschen! Das AdminKonto ist ab jetzt ein Sicherheitsrisiko! Grundregel der Security: Niemals mit einem Konto mit erhöhten Priviligien oder Rechten an einer potentiell unsicheren Maschine, wie einem Endbenutzerclient, anmelden! (weder lokal noch per RDP) blub -

E-Mail Versand wenn ein PW falsch eingegeben wurde

blub antwortete auf ein Thema von Grecho in: Active Directory Forum

Wird der User nach den 5 Fehlversuchen auch gesperrt? Dann kanns du in den "Group Policies Preferences" am PDC einen Task ("Triggers: On an Event") einstellen, der auf das zugehörige Event reagiert. Ein Skript könnte dann aus dem Event den Usernamen auslesen und z.B. an den zugehörigen Vorgesetzten eine email schicken. Sonst brauchst du noch ein Skript, das am PDC einigermaßen regelmäßig die Property "BadPwdCount" auswertet (>=5) und ggf. reagiert. Aber das ist dann intervallgesteuert, nicht eventgesteuert. blub -

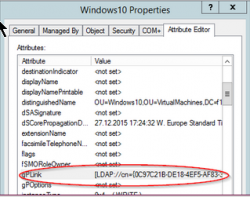

Gruppenrichtlinienupdate kann nicht durchgeführt werden, da keine Computerobjekte gefunden werden

blub antwortete auf ein Thema von margra in: Active Directory Forum

Hi, Du kannst ja mal an der OU (meine hier heißt grad zufällig "Windows10") nachsehen, ob bei dir, obwohl die GUI ncihts anzeigt, unter gplink noch eine GPO direkt verlinkt ist. -> ggf. löschen bzw. besser: OU neu anlegen blub -

Installieren und Konfigurieren von AD per Powershell Skript

blub antwortete auf ein Thema von daku91 in: Windows Forum — Scripting

Ja, das mit dem Kennwort war etwas anders gedacht als geschrieben: -> Frage: "Ist dein Passwort komplex? ja|nein" , if "nein", dann mach es erst komplex, sonst fällt der dcpromo auf die Nase. Mit "unorthodoxen" Tools käme man aber auch an das aktuell verwendete Passwort ran, zumindest bis Windows 2012 :-) Ansonsten dürfte jeder einzelne Check kaum mehr als 4 bis 5 Zeilen brauchen. -

Installieren und Konfigurieren von AD per Powershell Skript

blub antwortete auf ein Thema von daku91 in: Windows Forum — Scripting

Nur als Anregung: Baut doch noch ein paar checks ein, ob der Server einige wichtige Vorraussetzungen erfüllt z.B - minimum Server 2012 - Installation nur auf virtuellen Maschine erlauben - mindestens eine Netzwerkadresse vorhanden - keine DHCPadresse, sonst auf static ändern - genügend Plattenplatz vorhanden - der Server ist noch kein DC - check, ob lokaler Administrator angemeldet ist - Passwort des Administrators muss komplex sein, sonst ändern .....sicher gibt es noch ein paar mehr. Die sind mir nur gerade eingefallen Das kann man alles sehr schön mit PS erledigen. Nur wenn die Voraussetzungen erfüllt sind, dann wird ein AD installiert blub - - -

Aufbewahrung Passwort und Benutzerpasswörter

blub antwortete auf ein Thema von pablovschby in: Windows Forum — Security

wobei passwordsafe auf twofish basiert Man kann darüber streiten, ob dies einen Nachteil darstellt: https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/TechnischeRichtlinien/TR02102/BSI-TR-02102.html -> Kapitel 2.1 ff In Version 1.0 dieser Technischen Richtlinie wurden auch die Blockchiren Serpent und Two- fish empfohlen. Es liegen keine negativen Erkenntnisse zu diesen Blockchiren vor, allerdings wurde die Sicherheit von Serpent und Two-fish seit dem Ende des AES-Wettbewerbs deutlich weniger intensiv untersucht als die des AES. wir haben vor einem guten Jahr daher entschieden auf "Keepass" umzusteigen, das ab der Version 2.x nur noch auf AES setzt. Von der Bedienbarkeit schenken sich m.E. beide Tools nichts. Die Migration (Export/ Import) von Passwordsafe nach Keepass zickte nur etwas bei Accounts/ Passwörtern mit Sonderzeichen. blub -

Powershell - Test-NetConnection

blub antwortete auf ein Thema von Kellykiller in: Windows Forum — Scripting

Hi, du kannst ja mal mit "netstat -an" nachsehen, ob der Port tatsächlich offen ist blub -

Benutzer werden im AD automatisch gesperrt

blub antwortete auf ein Thema von Grecho in: Active Directory Forum

Hi, hier stehts beschrieben. https://technet.microsoft.com/en-us/library/mt629079%28v=vs.85%29.aspx Wenn es sein könnte, dass die betroffenen User nicht mehr aktuelle Methoden/ Applikationen/ Betriebssysteme zur Authentifizierung benutzen und es du dir securitytechnisch erlauben kannst, dann kann du testweise ein paar Tage den "Registry security level" auf 2 (NTLM only) setzen und sehen ob die Probleme und der Event noch aufteten. Default (not configured) bedeutet "3", mindestens dahin bitte auch nach dem Test schnell wieder zurückkehren. blub