phatair

Members-

Gesamte Inhalte

545 -

Registriert seit

-

Letzter Besuch

Fortschritt von phatair

-

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Ha... da ist was wahres dran Danke euch! -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Jep, da wird so einiges verschlimmbessert... Wenn ich mir nur die cpl Befehle merken könnte Muss mir doch mal ne Liste machen🙈 Schönen Abend zusammen -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Hi Jan, danke für die Info. Wie erwähnt gibt es kein Problem. Die Anzeige in Windows 11 ist einfach nur verwirrend. Das sagt wohl nichts über das Netzwerkprofil aus. Aber trotzdem gut zu wissen, dass es da Bugs in Windows gibt, die dann mit einem deaktivierten IPv6 auftreten können. In dieser Einstellung ist alles korrekt, nur hatte ich diese nicht auf Anhieb gefunden Danke Dir! Das schaue ich mir dann in Ruhe mal an. Jeder Client wird bei uns neu mit einem Base Image installiert und die meisten Treiber eben genau per INF Files installiert. Bloatware haben wir da so gut wie keine auf den Systemen. -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Ein paar Dienste haben wir abgeschaltet, aber hier bin ich dann doch immer etwas vorsichtig, da ich oft die Abhängigkeiten nicht so ganz nachvollziehen kann. Aber über Tipps, welche Dienste man abschalten könnte, wäre ich natürlich dankbar Selbstredend dass man die noch mal gegenprüft, ob diese in der eigenen Umgebung auch wirklich nicht benötigt werden. -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

Weil wir es nicht benötigen und ich unnötige Funktionen gerne abschalte :) Außerdem hat der Mark dazu einen guten Beitrag geschrieben und daran haben wir uns orientiert https://www.gruppenrichtlinien.de/artikel/ipv6-deaktivieren-das-protokoll-nicht-die-bindung -

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair antwortete auf ein Thema von phatair in: Windows 11 Forum

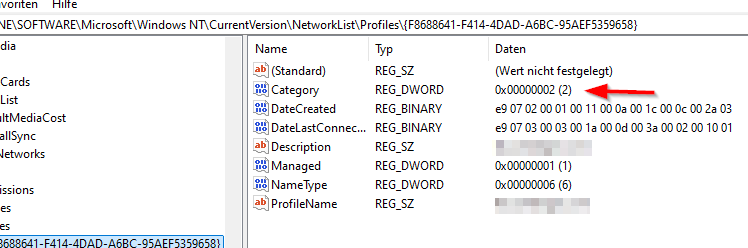

Hi Norbert, habe mein Beitrag schon editiert. Der Fehler ist wohl kein Fehler, da wie in meinem "Edit" geschrieben die Einstellung in Win11 etwas versteckt ist. Für was dieser Punkt "Eigenschaften Privates Netzwerk" steht weiß ich noch nicht. Das Netzwerkprofil passt aber bei uns. Laut MS ist ab Win 11 nicht mehr NLA für das erkennen des Domain Profils zuständig, sondern der Network List Manager 24H2 hatte uns noch zu viele Kinderkrankheiten Auf Netzwerkwarten ist per GPO gesetzt. IPv6 haben wir komplett über die Regedit deaktiviert (nicht nur die Bindung in der NIC entfernt). -

phatair folgt jetzt dem Inhalt: Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

-

Windows 11 - falsche Anzeige vom Domänen Netzwerkprofil

phatair hat einem Thema erstellt in: Windows 11 Forum

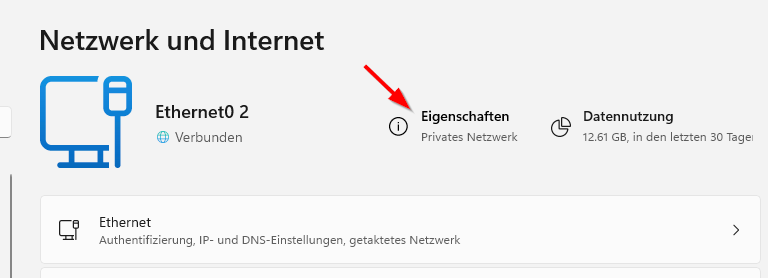

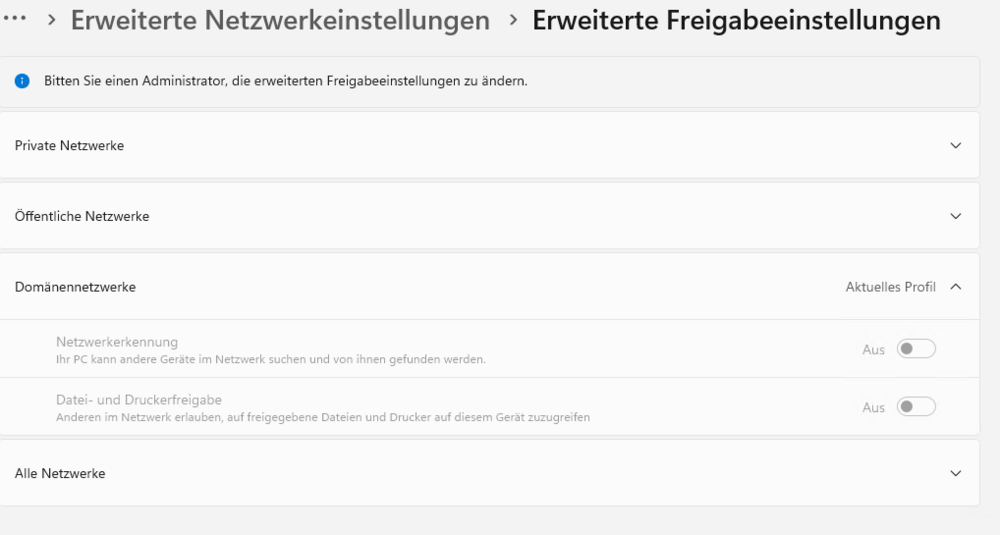

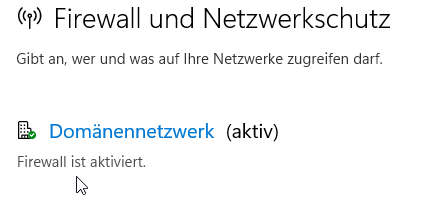

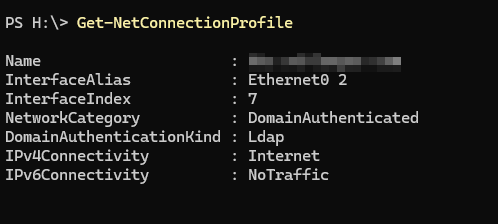

Hallo zusammen, wir rollen im Moment Windows 11 23H2 aus und dabei ist uns folgendes aufgefallen In der Netzwerkübersicht wird hier als Netzwerkprofil (so verstehe ich zumindest die Info "Eigenschaften" als "privates Netzwerk" angezeigt. Das Gerät ist aber ein Domänen Client und alle anderen Indikatoren zeigen auch an, dass er als Netzwerkprofil "Domäne" verwendet Firewall nutzt das Domänen Profil In der Registry ist der Adapter als "Domain" gekennzeichnet Per Powershell mit Get-NetConnectionProfile erhalte ich ein "Domain authenticated" zurück Wird hier in der GUI einfach nur das falsche Profil angezeigt oder steht "Eigenschaften" gar nicht für das Netzwerkprofil, wie man es aus Win 10 kannte? Ist das bei euch auch so? Vielen Dank im Voraus. Grüße EDIT: Ok, ich glaube ich habe gerade selber rausgefunden, dass diese Info "Eigenschaften" wohl irgendwas anderes ist. Wenn man in den Win 11 Einstellungen -> Netzwerk und Internet -> Erweiterte Netzwerkeinstellungen -> Erweiterte Freigabeeinstellungen geht, dann ist dort die Info zum Netzwerkprofil zu finden -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Also die Org-Admin Rechte werden für den KMS nicht benötigt. Der "Fehler" war ein einfacher. Der Server Manager wird als Admin gestartet, startet man das Volumenaktivierungstool aus dem Startmenü passiert das nicht automatisch Das Tool muss also mit rechter Maustaste "als Administrator ausführen" gestartet werden, dann kann die KMS Rolle hinzugefügt werden und es werden eben nur lokale Admin Rechte benötigt. Umzug der Clients auf den neuen hat dann problemlos gelappt. -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Hatte die Docs bei MS auch schon geprüft und nichts gefunden. Keine Ahnung. Aber wie im "Edit" geschrieben, hat es auch ohne Org Admin Rechte funktioniert, wenn man das Volumenaktivierungstool aus dem Server Manager gestartet hat. Ich könnte mir vorstellen, dass man die Org Admin Rechte auch nur braucht wenn man die active directory based activation nutzt. Werde berichten ob es am Ende geklappt hat :) -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

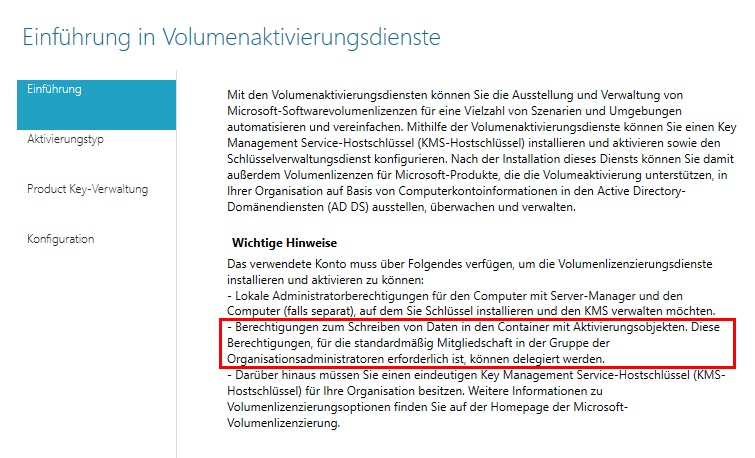

Das steht im Wizard direkt auf der ersten Seite. Ist uns nur aufgefallen, da der User mit dem wir den Host aktivieren wollten eben nur lokaler Admin ist. Da aber ganz am Anfang steht "Das verwendete Konto muss über Folgendes verfügen, um die Volumenlizenzierungsdienste installieren und aktivieren zu können:", würde ich jetzt vermuten das es nur für den Install gilt. EDIT: allerdings kam jetzt gerade mein Kollege um die Ecke und meinte, dass er den KMS auch nur mit lokalen Adminrechten aktivieren kann. Dazu muss er die KMS Konfig über den Server Manager starten. Wenn er die Volumenaktivierungstool direkte aus dem Startmenü startet, dann klappt die Aktivierung nicht, da er nicht die notwendigen Rechte hat. Verstehe das jemand... -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Jetzt habe ich doch noch eine Frage, vielleicht kann die auch noch beantwortet werden Zur Aktivierung vom KMS muss der Account über bestimmte Rechte verfügen. Diese kann man delegieren oder er muss in der Gruppe der Organisation Admins sein. Nun stellt sich noch die Frage, wird dieser Account dann dauerhaft genutzt oder nur temporär für die Installation und Aktivierung des KMS? Wenn es dauerhaft genutzt wird (z.b. um irgendwelche Daten zu schreiben), müsste ich einen dedizierten Account dafür erstellen. Wenn es nur temporär ist, reicht es aus dem entsprechenden Account kurzzeitig in die Organisation Admins Gruppe aufzunehmen. Vielen Dank schon mal. VG -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Das hab ich total falsch verstanden bzw stand auf dem Schlauch Damit ist alles geklärt Danke für deine Hilfe und ein schönes Wochenende! -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Sicher das man für Win 11 Pro einen eigenen KMS Key benötigt? Aktuell aktiviert unser 2012R2 Server auch Windows 11 und der hat nie einen extra Win 11 KMS Key erhalten. Der hat nur den Win 10 KMS Key bekommen und es musste ein Update installiert werden. Werde aus der MS Seite auch nicht so richtig schlau - In der Tabelle "Activation versions" steht bei Windows Server 2019 kein Win 11 - In der Tabelle "KMS host required updates" steht bei Windows Server 2019 nur, dass für Server 2025 und 2022 extra Updates benötigt werden. Über Windows 11 wird gar nichts gesagt. Heißt für mich, damit ich Server 2022 und 2025 aktivieren kann, brauch ich die genannten Updates. Aber was ist mit Win 11? Dafür brauche ich wohl kein Update, aber warum wird es dann nicht in der ersten Tabelle bei "Activation versions" aufgelistet? Das klingt ja so, als könnte ich gar kein Win 11 mit Server 2019 aktivieren. Aber unser 2012R2 macht das ja auch schon, ohne jegliches separates Update. Daher meine Vermutung, dass Windows 11 auch mit dem Windows 10 KMS Key aktiviert werden. Windows 10 Pro und Windows 11 Pro haben ja auch den gleichen generischen KMS Key zum aktivieren https://learn.microsoft.com/de-de/windows-server/get-started/kms-client-activation-keys?tabs=server2025%2Cwindows1110ltsc%2Cversion1803%2Cwindows81#windows-11-and-windows-10-semi-annual-channel Aber vielleicht stehe ich auch nur auf dem Schlauch. Nächste Woche werden wir das dann mal testen. Schönes Wochenende zusammen. -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Ha ... ok Ich dachte immer es gibt einen KMS Key und einen KMS Host Activation Key. Da wir beim 2012 für Windows 10 und Server 2019 auch Keys installieren mussten, damit der 2012R2 Server diese Server/Clients aktivieren konnte. Aber verstanden, dass ist ein und dasselbe . Wenn ich jetzt einen Server 2019 als KMS Server habe, kann dieser ja direkt 2019er Server aktivieren und Win 10/11 auch, richtig? Für Office 2016 brauche ich dann das Activation Pack. Kann der KMS dann damit direkt auch Office 2016 aktivieren oder brauche ich da noch einen separaten Key? -

alten 2012R2 KMS Server mit einem neuen 2019 KMS Server ablösen

phatair antwortete auf ein Thema von phatair in: Windows Server Forum

Danke für die Antwort. Na das wird ja schon wieder bunt. Wir hatten extra mit Microsoft telefoniert und der nette Support Mitarbeiter meinte, dass es keinen KMS Host Activiation Key bei 2019 mehr gibt und wir den KMS Key aus dem Admin Portal nutzen soll. Hatte mich schon gewundert, da für mich der KMS Key der Key ist, den ich im KMS Server hinterlegen muss um die Aktivierung dieser Systeme doch überhaupt zu ermöglichen. Dann werden wir da wohl noch mal bei Microsoft anrufen müssen :( Das verstehe ich doch aber richtig - es gibt einen KMS Host Activation Key. Dieser ist dafür da, den KMS Server zu aktivieren - es gibt einen KMS Key. Dieser ist dafür da die entsprechenden Produkte auf dem KMS zu aktivieren, damit sich dann die Clients/Server gegen den KMS aktivieren können - es gibt den generischen KMS Key. Dieser ist öffentlich bei MS einsehbar und ist der Key, der auf den Clients/Servern eingegeben wird und dann gegenüber dem KMS aktiviert wird Das heißt wenn ich den alten KMS nicht deaktiviere und der DNS Eintrag weiterhin auf den alten Server zeigt und ich den neuen aktiviere wird der bestehende DNS Eintrag einfach überschrieben und enthält den neuen Servernamen, richtig?