-

Gesamte Inhalte

43.035 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von NorbertFe

-

MS Server 2019 - Update ausblenden

NorbertFe antwortete auf ein Thema von PCS07 in: Windows Server Forum

Er fixt Sicherheitsprobleme. ;) dafür bekommst du ein altes wieder, wenn dir bestimmte Funktion wichtig sind. ansonsten schalte halt im Windows Update das updaten von anderen Produkten aus. Ist sowieso keine besonders gute Idee, Exchange Security Updates per wu zu installieren. Will aber nicht jeder so sehen. -

-

Bei APC gibts dafür ne eigene VM, die das regelt. Ist bei Eaton wohl ähnlich: https://communities.vmware.com/t5/ESXi-Discussions/UPS-Eaton-And-Esxi-Download-Step-By-Step/td-p/1256883

-

High Volume Email for Microsoft 365 (Public Preview)

NorbertFe antwortete auf ein Thema von testperson in: MS Exchange Forum

Und schon wird auch klar, warum man High Volume Accounts benötigt ;) https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-online-to-retire-basic-auth-for-client-submission-smtp/ba-p/4114750 -

Ändern des primären DNS Suffix

NorbertFe antwortete auf ein Thema von IVZ-Flo in: Active Directory Forum

Das hat doch aber gar nix mit dem primären DNS Suffix zu tun, sondern rein mit DNS und conditional forwarding (o.a.) Kein Exchange hört ja im Normalfall auf seinen externen Namen sondern heißt irgendwas wie intern. ;) -

Einfaches Tool zum visualisieren von Daten

NorbertFe antwortete auf ein Thema von MurdocX in: Windows Forum — Security

Klingt interessant. Da wir mit Sophos XGS unterwegs sind, würd ich mir das bei Gelegenheit mal anschauen :) -

Einfaches Tool zum visualisieren von Daten

NorbertFe antwortete auf ein Thema von MurdocX in: Windows Forum — Security

Geht dein Connector direkt an die Firewall ran und liest das dann aus, oder muss man ihm das irgendwie als Export Datei geben? -

Einfaches Tool zum visualisieren von Daten

NorbertFe antwortete auf ein Thema von MurdocX in: Windows Forum — Security

Danke. Ich überlege grad noch, ob mir das helfen würde. :) -

Einfaches Tool zum visualisieren von Daten

NorbertFe antwortete auf ein Thema von MurdocX in: Windows Forum — Security

Kannst du mal nen Screenshot zeigen, damit man sich vorstellen kann, worum es dir ging? -

Ausgetauschter Drucker auf Printserver druckt sehr langsam

NorbertFe antwortete auf ein Thema von Revan in: Windows Server Forum

Na dann mach das doch so. Alternativ lösche den alten Anschluss leg ihn neu an, wenn das Ergebnis dann schnell ist. -

Windows Server 2022 External Connector für Owncloud AD Anbindung

NorbertFe antwortete auf ein Thema von sheppard81 in: Microsoft Lizenzen

Das wär sicherlich preiswerter als Okta oder eine Windows External Connector license. ;) -

Windows Server 2022 External Connector für Owncloud AD Anbindung

NorbertFe antwortete auf ein Thema von sheppard81 in: Microsoft Lizenzen

Schonmal gesehen, wieviel ein Standard Nutzer im AD "keinerlei" Rechte hat? ;) Ich würds jedenfalls nicht tun. Ich würde keinem externen einen Account in meinem internen System geben (und schon gar nicht, in dieser Anzahl). -

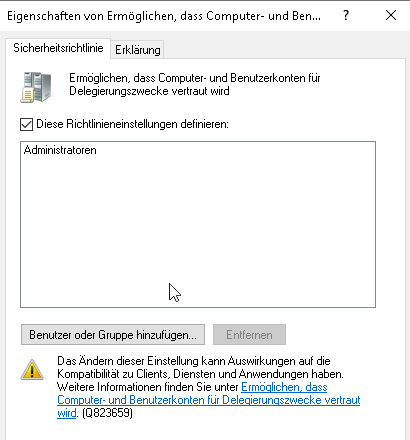

Windows 11 - Kerberos - Login SQL-Server

NorbertFe antwortete auf ein Thema von wznutzer in: Active Directory Forum

Diesen Kollegen frage ich immer, ob ihre Mailadresse auch so geschrieben werden muss. ;) -

Windows 11 - Kerberos - Login SQL-Server

NorbertFe antwortete auf ein Thema von wznutzer in: Active Directory Forum

Wer macht denn sowas? :) -

Zertifikate für Exchange on Premise

NorbertFe antwortete auf ein Thema von teletubbieland in: MS Exchange Forum

Üblichweise Domainvalidiert, denn mal vom Preis abgesehen, kennst du irgendeinen User der den Unterschied sehen würde? ;) Wenn man also nicht aus irgendeinem Grund genötigt wird Org-Validierte Zertifikate nutzen zu müssen -> Domain Validiert. -

Windows Server 2022 External Connector für Owncloud AD Anbindung

NorbertFe antwortete auf ein Thema von sheppard81 in: Microsoft Lizenzen

Wollte ich grad sagen, Owncloud kann SAML Authentifizierung und da würde ich eher an ein zweites ggf. sogar Cloud IDP gehen, in dem die Konten der Kunden hinterlegt sind. Du willst doch nicht potentizell allen externen Partner Zugriffsrechte über einen AD Account geben. Sowas will man wirklich nicht. -

Keine Verbindung zum Exchange - aber nur bei einem bestimmten Client

NorbertFe antwortete auf ein Thema von possum72 in: MS Exchange Forum

Schön, dass die Lösung so gut markiert wurde. ;) -

Exchange 2019 Upgrade CU11 auf CU12 Problemchen?

NorbertFe antwortete auf ein Thema von ChrisBChicken in: MS Exchange Forum

Stimmt, war ich wohl irgendwie in Gedanken auf dem falschen Dampfer (unterstützt von der obigen Fehlermeldung). Die ich übrigens auch schon gesehen habe, wenn man keine Subnet Definition im AD konfiguriert hatte. -

Exchange 2019 Upgrade CU11 auf CU12 Problemchen?

NorbertFe antwortete auf ein Thema von ChrisBChicken in: MS Exchange Forum

Ich hab das mal für dich korrigiert. Also egal was du meinst da zu tun, das MUSST du tun. -

Exchange 2019 Upgrade CU11 auf CU12 Problemchen?

NorbertFe antwortete auf ein Thema von ChrisBChicken in: MS Exchange Forum

Hat er ja. Der obere Teil ist die Fehlermeldung aus dem exchange Setup. -

Exchange 2019 Upgrade CU11 auf CU12 Problemchen?

NorbertFe antwortete auf ein Thema von ChrisBChicken in: MS Exchange Forum

Und den Forest- und Domain Functional Level solltest du auch anheben. Dann sind einige Fehler schon mal weg. Hmm, warum heißen die Dinger nur Cumulative Update? ;) -

WPP spinnt seit abgelaufenem Zertifikat, cab müssen neu signiert werden

NorbertFe antwortete auf ein Thema von xrated2 in: Windows Server Forum

Ja mit einem abgelaufenen Zertifikat kann man ein Paket nicht mehr bearbeiten. ;) Aber Hauptsache es geht jetzt wieder alles. -

WPP spinnt seit abgelaufenem Zertifikat, cab müssen neu signiert werden

NorbertFe antwortete auf ein Thema von xrated2 in: Windows Server Forum

Na wenn du das alte Zertifikat entfernt hast auf den Clients wär das nicht verwunderlich. ;) -

WPP spinnt seit abgelaufenem Zertifikat, cab müssen neu signiert werden

NorbertFe antwortete auf ein Thema von xrated2 in: Windows Server Forum

Die alte Version hatte vermutlich kein timestamping und somit ist das Paket eben ungültig. Wenn du jetzt nen timestamp drin hast, sollte das zukünftig nicht mehr passieren.