-

Gesamte Inhalte

485 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von BRIX

-

Also, Norbert hat mir die Erleuchtung gebracht die ich gesucht habe. Verschlüsselte E-Mails gehen jetzt ohne Prüfung durch und werden Ordnungsgemäß ins Postfach geliefert. So wie ich es ja haben wollte. Falls jemand auch mal so ein Problem/Frage haben sollte, ich habe Euch hier mal das gesamte Script welches als *ps1 abgespeichert werden kann, beigefügt. # 1. Installieren des Exchange Online Management-Modul (Nur einmal erforderlich wenn das Modul noch nicht installiert war!) Install-Module -Name ExchangeOnlineManagement -Scope CurrentUser # 2. Anmelden bei Exchange Online $UserCredential = Get-Credential Connect-ExchangeOnline -UserPrincipalName $UserCredential.UserName -ShowProgress $true # 3. Welche Regeln gibt es Get-TransportRule # 4. Anzeigen der Bedingungen einer bestehenden Regel Get-TransportRule -Identity "Ausschließen signierter E-Mails" | Format-List Conditions # 5. Löschen einer bestehenden Regel (z.B. wenn diese nicht mehr Zeitgemäß ist) Remove-TransportRule -Identity "Ausschließen signierter E-Mails" -Confirm:$true # 6. Erstellen einer neuen Regel New-TransportRule -Name "Ausschließen signierter E-Mails" ` -MessageTypeMatches "Signed, Encrypted" ` -StopRuleProcessing $true # 7. Festlegen der Priorität (Anpassen je nach bestehender Regelkonfiguration) Set-TransportRule -Identity "Ausschließen signierter E-Mails" -Priority 2 # 8. Überprüfen der Regel-Prioritäten (Optional, um zu sehen, ob es Konflikte gibt) Get-TransportRule | Select-Object Name, Priority # 9. Überprüfen der Regel-Prioritäten und in TXT-Datei speichern Get-TransportRule | Select-Object Name, Priority | Out-File -FilePath "C:\Users\USER\Desktop\Regel_Prioritaeten.txt" Write-Host "Regel-Prioritäten wurden in 'Regel_Prioritaeten.txt' gespeichert." # 10. Abmelden von Exchange Online Disconnect-ExchangeOnline -Confirm:$false Ich wünsche nun allen Beteiligten einen schönen Abend und bis zum nächsten mal. Grüße Michael

-

Gut, soweit verstanden. Dann wäre die richtige Regel ja eigentlich diese hier? Die weitere Überpürfung wird ja dann nicht mehr durchgeführt und die Mails werden normal zugestellt! New-TransportRule -Name "Ausschließen signierter E-Mails" ` -MessageTypeMatches "Signed, Encrypted" ` -StopRuleProcessing $true

-

Hatte ich das nicht? Also, ich möchte gerne das sämtliche E-Mails die verschlüsselt sind, einfach zugestellt werden. Alle anderen E-Mails bekommen den Zusatz EXTERNAL mit entsprechenden Text. Anbei mal mit dem PS erstellten Übersicht der Regel EXTERN-Subjekt. Befehl aufrufen: Get-TransportRule -Identity "EXTERN-Subjekt" | Format-List * Folgende Ausgabe wir erzeugt: Priority : 3 DlpPolicy : DlpPolicyId : 00000000-0000-0000-0000-000000000000 Comments : CreatedBy : Name LastModifiedBy : Name ManuallyModified : False ActivationDate : ExpiryDate : Description : Wenn die Nachricht folgende Bedingungen erfüllt: Wurde an „Innerhalb der Organisation“ gesendet Folgende Aktionen ausführen: Dem Betreff '[EXTERNAL] ' voranstellen und Schweregrad der Überwachung auf 'Nicht überwachen' festlegen Außer wenn die Nachricht folgende Bedingungen erfüllt: Domänenteil der Absenderadresse gehört zu einer dieser Domänen: 'Domänennamen' oder Diese Wörter im Nachrichtenbetreff oder -text enthält: '[EXTERNAL]' RuleVersion : 15.0.5.2 Size : 891 Conditions : {Microsoft.Exchange.MessagingPolicies.Rules.Tasks.SentToScopePredicate} Exceptions : {Microsoft.Exchange.MessagingPolicies.Rules.Tasks.SenderDomainIsPredicate, Microsoft.Exchange.MessagingPolicies.Rules.Tasks.SubjectOrBodyContainsPredicate} Actions : {Microsoft.Exchange.MessagingPolicies.Rules.Tasks.PrependSubjectAction, Microsoft.Exchange.MessagingPolicies.Rules.Tasks.SetAuditSeverityAction} State : Enabled Mode : Enforce IsRuleConfigurationSupported : True RuleConfigurationUnsupportedReason : RuleErrorAction : Ignore SenderAddressLocation : Header RecipientAddressType : Resolved RuleSubType : None RegexSize : 20 UseLegacyRegex : False From : FromMemberOf : FromScope : SentTo : SentToMemberOf : SentToScope : InOrganization BetweenMemberOf1 : BetweenMemberOf2 : ManagerAddresses : ManagerForEvaluatedUser : SenderManagementRelationship : ADComparisonAttribute : ADComparisonOperator : SenderADAttributeContainsWords : SenderADAttributeMatchesPatterns : RecipientADAttributeContainsWords : RecipientADAttributeMatchesPatterns : AnyOfToHeader : AnyOfToHeaderMemberOf : AnyOfCcHeader : AnyOfCcHeaderMemberOf : AnyOfToCcHeader : AnyOfToCcHeaderMemberOf : HasClassification : HasNoClassification : False SubjectContainsWords : SubjectOrBodyContainsWords : HeaderContainsMessageHeader : HeaderContainsWords : FromAddressContainsWords : SenderDomainIs : RecipientDomainIs : SubjectMatchesPatterns : SubjectOrBodyMatchesPatterns : HeaderMatchesMessageHeader : HeaderMatchesPatterns : FromAddressMatchesPatterns : AttachmentNameMatchesPatterns : AttachmentExtensionMatchesWords : AttachmentPropertyContainsWords : ContentCharacterSetContainsWords : HasSenderOverride : False MessageContainsDataClassifications : MessageContainsAllDataClassifications : SenderIpRanges : SCLOver : AttachmentSizeOver : MessageSizeOver : WithImportance : MessageTypeMatches : RecipientAddressContainsWords : RecipientAddressMatchesPatterns : SenderInRecipientList : RecipientInSenderList : AttachmentContainsWords : AttachmentMatchesPatterns : AttachmentIsUnsupported : False AttachmentProcessingLimitExceeded : False AttachmentHasExecutableContent : False AttachmentIsPasswordProtected : False AnyOfRecipientAddressContainsWords : AnyOfRecipientAddressMatchesPatterns : ExceptIfFrom : ExceptIfFromMemberOf : ExceptIfFromScope : ExceptIfSentTo : ExceptIfSentToMemberOf : ExceptIfSentToScope : ExceptIfBetweenMemberOf1 : ExceptIfBetweenMemberOf2 : ExceptIfManagerAddresses : ExceptIfManagerForEvaluatedUser : ExceptIfSenderManagementRelationship : ExceptIfADComparisonAttribute : ExceptIfADComparisonOperator : ExceptIfSenderADAttributeContainsWords : ExceptIfSenderADAttributeMatchesPatterns : ExceptIfRecipientADAttributeContainsWords : ExceptIfRecipientADAttributeMatchesPatterns : ExceptIfAnyOfToHeader : ExceptIfAnyOfToHeaderMemberOf : ExceptIfAnyOfCcHeader : ExceptIfAnyOfCcHeaderMemberOf : ExceptIfAnyOfToCcHeader : ExceptIfAnyOfToCcHeaderMemberOf : ExceptIfHasClassification : ExceptIfHasNoClassification : False ExceptIfSubjectContainsWords : ExceptIfSubjectOrBodyContainsWords : {[EXTERNAL]} ExceptIfHeaderContainsMessageHeader : ExceptIfHeaderContainsWords : ExceptIfFromAddressContainsWords : ExceptIfSenderDomainIs : {Domänennamen} ExceptIfRecipientDomainIs : ExceptIfSubjectMatchesPatterns : ExceptIfSubjectOrBodyMatchesPatterns : ExceptIfHeaderMatchesMessageHeader : ExceptIfHeaderMatchesPatterns : ExceptIfFromAddressMatchesPatterns : ExceptIfAttachmentNameMatchesPatterns : ExceptIfAttachmentExtensionMatchesWords : ExceptIfAttachmentPropertyContainsWords : ExceptIfContentCharacterSetContainsWords : ExceptIfSCLOver : ExceptIfAttachmentSizeOver : ExceptIfMessageSizeOver : ExceptIfWithImportance : ExceptIfMessageTypeMatches : ExceptIfRecipientAddressContainsWords : ExceptIfRecipientAddressMatchesPatterns : ExceptIfSenderInRecipientList : ExceptIfRecipientInSenderList : ExceptIfAttachmentContainsWords : ExceptIfAttachmentMatchesPatterns : ExceptIfAttachmentIsUnsupported : False ExceptIfAttachmentProcessingLimitExceeded : False ExceptIfAttachmentHasExecutableContent : False ExceptIfAttachmentIsPasswordProtected : False ExceptIfAnyOfRecipientAddressContainsWords : ExceptIfAnyOfRecipientAddressMatchesPatterns : ExceptIfHasSenderOverride : False ExceptIfMessageContainsDataClassifications : ExceptIfMessageContainsAllDataClassifications : ExceptIfSenderIpRanges : PrependSubject : [EXTERNAL] SetAuditSeverity : DoNotAudit ApplyClassification : ApplyHtmlDisclaimerLocation : ApplyHtmlDisclaimerText : ApplyHtmlDisclaimerFallbackAction : ApplyRightsProtectionTemplate : ApplyRightsProtectionCustomizationTemplate : SetSCL : SetHeaderName : SetHeaderValue : RemoveHeader : AddToRecipients : CopyTo : BlindCopyTo : AddManagerAsRecipientType : ModerateMessageByUser : ModerateMessageByManager : False RedirectMessageTo : RejectMessageEnhancedStatusCode : RejectMessageReasonText : DeleteMessage : False Disconnect : False Quarantine : False SmtpRejectMessageRejectText : SmtpRejectMessageRejectStatusCode : LogEventText : StopRuleProcessing : False SenderNotificationType : GenerateIncidentReport : IncidentReportContent : RouteMessageOutboundConnector : RouteMessageOutboundRequireTls : False ApplyOME : False RemoveOME : False RemoveOMEv2 : False RemoveRMSAttachmentEncryption : False GenerateNotification : Identity : EXTERN-Subject Die Abarbeitung erfolgt ja nach Prios. Da Prio 2 ja die Regel mit dem Ausschluss der Verschlüsselung hat sollte bei den Verschlüsselten ja nicht mehr die Prio 3 greifen, oder? Ich hoffe ich konnte jetzt etwas mehr Licht ins Dunkel bringen.

-

Vielleicht kann ich es auch nur schlecht beschreiben. Ich hatte zwischenzeitlich Kontakt mit MS Support welcher mir die Regel so bestätigte. (Ich soll 24 Stunden warten war die Aussage) Entweder bin ich jetzt zu b...d das zu begreifen oder irgendwas läuft da gewaltig unrund. Ich kann es Dir leider noch nicht sagen. Jedenfalls ist es so wie von Dir beschrieben, die Mails kommen immer noch nicht "durch". Prio 3 und 4 sind die Regeln die dann die EXTERNAL anfügen sowie den text in die mail schreiben sollen. Hier mal eine Auflistung der Regeln: Ich gehe jetzt erstmal nach Hause. Bis morgen, vielleicht kommen über Nacht ja die MS Männchen. :-D Melde mich.

-

So, nun habe ich mir verschiedene Seiten angesehen und dieses ist nun die Regel, welches für mich schlüssig aussieht. Aber auch hier ist das Problem das diese nicht greift. Das Ganze erstelle ich mittels Powershell. Die Regel wird auch angezeigt und die Priorität steht vor den Extern Regeln. Davor sind lediglich 2 Regeln wegen dem Phishing Test (Awareness Training). 1. Erstellen der neuen Transportregel New-TransportRule -Name "Signierte E-Mails in Klars***rift" ` -HeaderMatchesMessageHeader "Content-Type" ` -HeaderMatchesPatterns "multipart/signed*" ` -SetHeaderName "X-Processed" ` -SetHeaderValue "True" 2. Hinzufügen der Ausnahme für signierte und verschlüsselte Nachrichten Set-TransportRule -Identity "Signierte E-Mails in Klars***rift" ` -ExceptIfMessageTypeMatches "Signed, Encrypted" 3. Festlegen der Priorität Set-TransportRule -Identity "Signierte E-Mails in Klars***rift" -Priority 2

-

Ja, das ist richtig. Also habe ich doch etwas in der Regel falsch gemacht! Habe leider nichts dazu im Netz gefunden oder ich habe falsch gesucht! Das schaue ich mir doch glatt mal an! Danke Dir!

-

Regel 0 = Phishing Test IP Regel 1 = Phishing Test Domain

-

Danke Norbert, das habe ich gesehen als es schon gepostet war. War so nicht vorgesehen. Damit diese Mails nicht verändert werden, hatte ich ja die zweite Regel erstellt. Nur leider hat die so nicht gegriffen! Hier nochmal die Regel welche ich über Powershell erstellt habe. New-TransportRule -Name "Signierte E-Mails in Klars***rift" -HeaderMatchesMessageHeader "Content-Type" -HeaderMatchesPatterns "multipart/signed" -SetHeaderName "X-Processed" -SetHeaderValue "True" Set-TransportRule -Identity "Signierte E-Mails in Klars***rift" -ExceptIfMessageTypeMatches "Signed" Set-TransportRule -Identity "Signierte E-Mails in Klars***rift" -Priority 2 Wie geschrieben, die greift nicht. :-( Hallo Mirco, folgende regel habe ich ja erstellt, diese greift aber nicht. :-( New-TransportRule -Name "Signierte E-Mails in Klars***rift" -HeaderMatchesMessageHeader "Content-Type" -HeaderMatchesPatterns "multipart/signed" -SetHeaderName "X-Processed" -SetHeaderValue "True" Set-TransportRule -Identity "Signierte E-Mails in Klars***rift" -ExceptIfMessageTypeMatches "Signed" Set-TransportRule -Identity "Signierte E-Mails in Klars***rift" -Priority 2

-

Ein "Hallo" in die Runde! Beim Testen einer External Sender Identification Regel (angelegt über das M365 Exchange Admin Center) habe ich folgendes Problem, wobei ich nach langem suchen noch keine Lösung gefunden habe. Hier die Regelbeschreibung: Die ankommenden E-Mails, welche per Verschlüsselung ankommen, werden nicht direkt angezeigt sondern als nur Anhang. Irgendwie ja klar, da ja in die Mail der External Text hinzugefügt wird und die Verschlüsselung somit nicht mehr gültig ist. Auszug aus msxfaq Nun zur Frage: Wie bekomme ich das hin, das dennoch Signierte Mails "normal" also nicht als Anhang angezeigt werden. Eine eigene Regel erstellen die z.B. SMIME signierte Mails ausschließt, habe ich schon erstellt, aber dennoch wird die verschlüsselte E-Mail nur als Anhang angezeigt. Anbei mal die Regelbeschreibung: Hat da schon jemand eine Lösung welche umgesetzt wird? Freue mich auf Antworten. Grüße Michael

-

Remotedesktop - RDP Sitzung User Trennen nicht erlauben

BRIX antwortete auf ein Thema von BRIX in: Windows Server Forum

Hallo Jan, das hört sich nach einem Plan an! Vielen Dank dafür. So werde ich das mal versuchen. Grüße Michael. -

Remotedesktop - RDP Sitzung User Trennen nicht erlauben

BRIX antwortete auf ein Thema von BRIX in: Windows Server Forum

Ja, das dachte ich mir auch schon. Wäre dennoch besser diesen blöden X Button entfernen zu können. Es sind ja nicht viele user, aber dennoch gibt es einige Spezies die einfach X drücken. Danke für Deine Antwort. -

Remotedesktop - RDP Sitzung User Trennen nicht erlauben

BRIX hat einem Thema erstellt in: Windows Server Forum

Hallo, ich benötige eine Lösung für User wenn ich die "zwingen" möchte nicht auf das X oben zu klicken um die RDP zu trennen sondern immer auf abmelden zu klicken. In der Suche habe ich das hier von 2005 gefunden, hat mir aber auch nicht geholfen. Zur Zeit wird das per Gruppenrichtlinie gelöst was ich persönlich aber nicht schön finde da es manchmal zu Programmabstürzen (WaWi) kommt. Einstellung A: Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Remotedesktopdienste\Remotedesktopsitzungs-Host\Sitzungszeitlimits\Sitzung beenden, wenn Zeitlimit erreicht wird Einstellung B: Computerkonfiguration\Administrative Vorlagen\Windows-Komponenten\Remotedesktopdienste\Remotedesktopsitzungs-Host\Sitzungszeitlimits\Zeitlimit für getrennte Sitzungen festlegen Was ich noch nirgends gefunden habe ist, das man das X oben halt ausgraut oder sogar gänzlich verschwinden lassen kann so wie ja per GP mit dem Trennenbutton. Denn wenn das weg ist, wird der user ja gezwungen über den Abmeldebutton zu gehen. Gut, die können Ihren Rechner/Laptop auch runterfahren, aber das interessiert im Moment mal nicht. Weiss da jemand von Euch eine Lösung? Freue mich auf Antwort und Grüße mal in die Gruppe. Michael -

AVG auf Server Rückstandlos entfernen

BRIX antwortete auf ein Thema von BRIX in: Windows Server Forum

Ich habe den Dienst eben aus der Registry rausgelöscht. Schnellste Lösung. SC brachte auch den Fehler "Systemfehler 5, Zugriff verweigert" System läuft jetzt wieder sauber. Danke cj_berlin für die Erleuchtung. An die Registry hatte ich in dem Moment nicht gedacht. Gruß Michael -

Hallo, irgendsoein Vollhonk hat bei einem Kunden (Kunde erst gerade übernommen) auf einem Server ein AVG installiert und anschließend wieder deinstalliert. Wohl nicht richtig da ein Dienst "AvgWscReporter" immer starten will dieser aber nicht startet, ist ja klar, die App ist ja nicht mehr da. Nunja, dachte ich lass mal den AVG Clear rüberlaufen, dieser steht aber bei 3% und geht nicht weiter. Hat jemand eine Idee wie ich den Dienst "AvgWscReporter" zumindest deaktivieren kann das er nicht immer versucht zu starten? Selbst mit Administrator nicht möglich, Zugriff verweigert. net stop bringt ja nichts da er ja sowieso nicht läuft. Freue mich auf Antwort. Gruß Michael

-

Kennt sich zufälligerweise hier einer mit Excel aus? Habe da ein Problem mit der Kopfzeile.

BRIX antwortete auf ein Thema von BRIX in: Windows Forum — Allgemein

Hallo, ich versuche hier eine Grafik (Logo) von der einen Seite bis zur anderen Seite des Dokuments anzeigen zu lassen. Dans klapp nicht. Aber die Idee mit dem PP ist doch schon mal ein Ansatz. Grüße Michael Ja das habe ich mir auch schon gedacht, bzw. google gibt auch nicht mehr her. Ich werde das mit dem PP versuchen. Erscheint mir die einzige adäquate Lösung zu sein ohne im Word die ganzen Formatierungen neu zu setzen. Gruß Michael. -

Kennt sich zufälligerweise hier einer mit Excel aus? Habe da ein Problem mit der Kopfzeile.

BRIX antwortete auf ein Thema von BRIX in: Windows Forum — Allgemein

Super, das ist eine Idee. Danke! -

Kennt sich zufälligerweise hier einer mit Excel aus? Habe da ein Problem mit der Kopfzeile.

BRIX hat einem Thema erstellt in: Windows Forum — Allgemein

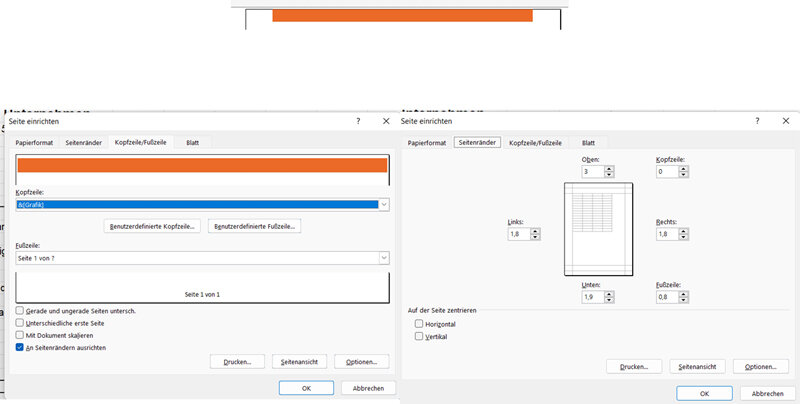

Moin in die Off Topic Runde habe da ein kleines Problem mit meinem störrischen Excel Dokument. Ich müsste eine Grafik in der Kopfzeile über die gesamte Breite erstellen. (Warum = weil es als PDF mit Logo und CI gedruckt werden soll und der Import von Text und Tabellen in Word die gesamten Formatierungen zerschießt.) Trotz Einstellungen der Seitenränder, das die Kopfzeile 0 ist, orientiert sich die Grafik, also die Kopfzeile eigentlich, immer an den Eingestellten Seitenrändern des Textes. Wer kann mir einen Tipp geben, wie ich die Grafik (also die Kopfzeile) nun über die gesamte Breite anzeigen lassen kann ohne den Text und Tabellenteil anzupassen? Hier mal ein Screen vom gemeinten inkl. den Einstellungen: Freue mich auf Lösung. Grüße Michael -

NAS besser über name01/freigabe oder 192.168.x.x/freigabe einbinden

BRIX antwortete auf ein Thema von BRIX in: Windows Forum — LAN & WAN

Wenn NUC reicht, sollte doch eigentlich auch eine Syno ab Rs820 reichen und diese dann zusätzlich mit dem Dc Dienst versehen. Ist mir bei weitem nicht entgangen... 23 Jahre, mein Gott wie die Zeit vergeht... -

NAS besser über name01/freigabe oder 192.168.x.x/freigabe einbinden

BRIX antwortete auf ein Thema von BRIX in: Windows Forum — LAN & WAN

Super, erstmal Danke für die schon so zahlreichen Antworten. Freut mich. Nochmal zur Verdeutlichung. Domänen werden bei uns mit //name01/freigabe angelegt. Es geht hier um Einzelnetzwerke (4 PCs und eine NAS z.B.) und warum man diese auch über //name01/freigabe anlegen sollte. Gut, Namen kann man sich besser merken, IPs können sich ändern. Weitere Frage, warum jedes Netzwerk mit Domäne ausstatten, mir erschließt sich der Sinn dazu nicht... Korrekt Vorteil! Ich kenne das von früher (1998 / 2000) aus meiner Ausbildung das die DCs mit der Zeit immer langsamer wurden. Ich denke nicht jeder Chef / Chefin kann sich einen High End Server da hinstellen... Da bin ich wohl ein bisschen Engstirnig... -

NAS besser über name01/freigabe oder 192.168.x.x/freigabe einbinden

BRIX antwortete auf ein Thema von BRIX in: Windows Forum — LAN & WAN

Ich habe auch mittlerweile graue Haare. Ohne Domäne - da es sich der kleine Handwerker mit einer NAS (wir nehmen immer Synology) und vielleicht drei oder vier PCs nicht unbedingt leisten kann einen Server hinzustellen. Gut, man könnte das über die Synology abbilden, aber was wäre der Vorteil beim kleinen Unternehmen? -

NAS besser über name01/freigabe oder 192.168.x.x/freigabe einbinden

BRIX hat einem Thema erstellt in: Windows Forum — LAN & WAN

Hallo Foris, ich denke jeder handhabt das wie er möchte, dennoch interessiert mich mal wie die anderen das so machen. Wir erstellen hier Laufwerksverknüpfungen (Bei Netzwerken ohne Domäne) immer über IP, sprich also //192.168.x.x/freigabe. Hat sich halt die Jahre so eingebürgert, warum weiss keiner mehr. Mit einem Kollegen hatte ich letztens die Diskussion das er es besser findet wenn wir alles, also Domänennetzwerke und auch Einzelnetzwerke über //name01/freigabe einbinden würden. Meine persönliche Meinung dazu lautet, ich habe IPs lieber als Namen. Wie seht Ihr das? Was für ein Vorteil / Nachteil hätte das Laufwerk über //name01/freigabe einzubinden? Freue mich auf eine rege Disskussion und sende Grüße aus dem Schwarzwald. -

TS aus Domäne 1 mit FS aus Domäne 2 über VPN - Benutzerorientiert verbinden

BRIX antwortete auf ein Thema von BRIX in: Windows Server Forum

Genau das habe ich auch gedacht und schon so mit GPO getestet, aber so funktioniert es nicht! Meldet sich User A an sieht er seinen Ordner, User B sieht ihn aber auch... Irgendwie logisch weil, woher soll er das Pass bekommen... Und das ist ja nicht Sinn und Zweck... Lege ich normale bat Scripte auf den jeweiligen Desktop und der User klickt drauf klappt das normal. Den geplanten Task bei Logon habe ich noch nicht probiert, werde das mal ausprobieren. Melde mich. -

TS aus Domäne 1 mit FS aus Domäne 2 über VPN - Benutzerorientiert verbinden

BRIX antwortete auf ein Thema von BRIX in: Windows Server Forum

2 Standorte mit jeweils einer eigenen Domäne verbunden per VPN Tunnel. Bidirektional vertrauen, das war das Stichwort - kam da nicht drauf. Danke, hierbei schon geholfen. Aber, wie sieht das bei Laufwerksmapping mit den unterschiedlichen Benutzern aus? Bislang habe ich immer nur innerhalb einer Domäne gemappt. Ich wüsste gerade nicht wo das Script pro User hinterlegt werden sollte welches dann auch wirklich nur den einen Ordner mappt. -

TS aus Domäne 1 mit FS aus Domäne 2 über VPN - Benutzerorientiert verbinden

BRIX hat einem Thema erstellt in: Windows Server Forum

Hallo, habe da gerade ein Verständnisproblem mit der Verbindung der benutzerdefinierten Ordner zwischen 2 Domänen. Hintegrund: Jeder Mitarbeiter hat einen eigenen Ordner auf dem FS in Domäne 1 da auf allen WS keinerlei Daten abgelegt werden dürfen. Da die Daten am Standort 1 zentral gelagert werden, soll dieser Zustand nicht geändert werden, sprich kein FS an Standort 2. Nun ist das für gleich genutzte Ordner ja kein Thema, per Spcript bei der Anmeldung werden die Ordner gemappt und alle Mitarbeiter, egal ob Domäne 1 oder 2 können drauf zugreifen. Wie aber setze ich das mit den "privaten" Ordnern von Domäne 2 zum FS in Domäne 1 um? Über GPO sehe ich da keine Chance da diese ja nur Domänenbezogen freigeben. Habe schon überlegt mit Loginscripts auf den TS Desktops der Ma das zu realisieren, aber da gibt es doch bestimmt "schönere" Lösungen. Hat jemand von Euch eine lösung für mich? Danke und Grüße -

Wo sind die Infos/Ergebnisse der Suche geblieben?

BRIX antwortete auf ein Thema von BRIX in: Windows 10 Forum

Perfekt. Hat geholfen. Aber wieso habe ich das vorhin nicht gefunden... Über Google gesucht und war auch bei Heise... Na egal. DANKESCHÖN!