Dirk-HH-83

Members-

Gesamte Inhalte

623 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von Dirk-HH-83

-

Hallo, a) spricht was gegen RDSH mit Devices Cals? (ohne DC) Ist initiale Konfiguration oder Wartung bemerkenswert aufwendiger? Es geht um unter 2-4 Mann und es ist nur ML10 oder ML30. Ich wüßte nur das das Device Cals limitieren und nicht blind neue PCs mit diesem Terminalerver verbinden sollten. Vorteil: kein DC oder VM Trägersystem notwendig. Offiziell vorgesehen ist es ja: Install Remote Desktop Session Host role service in Windows Server without Connection Broker role service https://learn.microsoft.com/en-US/troubleshoot/windows-server/remote/install-rds-host-role-service-without-connection-broker b) Muss man zum device cals "releasen" nur kurz mit administrator in die "Remotedesktop Lizenzierung" und da mit Rechtsklick was machen oder wie funktioniert ungefähr die Procedur? danke!

-

Exchange-Online Migration - manche Clients machen keinen Redirect im Autodiscover

Dirk-HH-83 antwortete auf ein Thema von wznutzer in: MS Azure Forum

danke, sehr hilfreich deine Erkenntnisse -

Shared Mailbox lässt sich nicht konvertieren in User Mailbox

Dirk-HH-83 antwortete auf ein Thema von ExAnf in: MS Exchange Forum

Hi, wie kann man neuerdings eine o365 shared mailbox zur nativen iPhone Email App hinzufügen? Ich dachte das geht nur via IMAP und ab 1.1.23 vielleicht gar nicht mehr. (wegen oauth modern auth) -

Backup Exchange 2019 Logs werden nicht gelöscht

Dirk-HH-83 antwortete auf ein Thema von Dabinam in: MS Exchange Forum

Auf die Gefahr hin Themen in diesem Thread zu vermischen...: ...wenn man sieht das die Exchange eigene PST-Exportfunktion bei Postfächern zwischen 30-50 GB den RAM zu 99% auslastet....., muss man dann bei der o.g. "Transaktions-Log-Bereinigungsprocedur mittels enable Circular Logging via EAC" damit rechnen das eine große 700 EDB beim "einlesen" der Transaktionslog ins Stolpern kommen kann? Es haben sich rund 30k Logfiles seit wenigen Tagen angesammelt, es besteht ein VSS Fehler seit kurzem. Veeam Job behauptete innerhalb einer Sekunde "erfolgreich "truncate" durchgeführt zu haben" Vermutlich ist "enable Circular Logging via EAC und etwas später wieder disable" hier zunächst der einzige Weg ein Vollaufen der Festplatte zu verhindern. Solange VSS Fehler bestehen, so würde folgendes "Fake Full Backup" vermutlich auch nicht besser funktionieren. https://helpdesk.kaseya.com/hc/en-gb/articles/4407518126225-How-to-manually-truncate-purge-Exchange-server-logs Launch Diskshadow Add volume d: (optional, add one line for each additional drive to include) Add volume X: Begin Backup Create End Backup -

Hallo, ist dies eigentlich einigermaßen leicht möglich? Exchange 2013 : fünf bestehenden ADS Konten ein neues leeres Postfach geben in neuer Exchange-DB. Grund: alle fünf sind bisher mit alten zu-großen Postfächern tätig. Am Windows-Domain-PC müsste man dann "outlook /firstrun" starten, damit Outlook sich neu einrichtet. Mir ist klar, das mittels Mailstore oder Archivpostfach-Richtlinien der bessere Weg wäre. Wollte nur fragen, kann ja sein das es nicht so umständlich ist. Bisherige Mailbox Daten werden bei Bedarf mit Veeam B+R Enterprise zurück kopiert (scheint sehr langsam) oder via PST punktuell rübergeholt oder sind halt nur im Mailstore. Das etwaige Berechtigungen, Regeln uvm. verloren gehen können ist möglich. (quasi nicht vorhanden) Vermute es geht nicht ohne ANSI EDIT oder erweiterte Ansicht bei "Active Directory-Benutzer und -Computer", kann mich täuschen. Danke für ein Kommentar.

-

WOL funktioniert nur innerhalb 1 Stunde nach shut down

Dirk-HH-83 antwortete auf ein Thema von baxxnamx32 in: Windows Forum — LAN & WAN

@baxxnamx32 Hast du geprüft ob deine PCs evtl. dies "Intel MEBx" onboard haben? "intel management engine remote KVM access" Siehe CTRL+P direkt nach dem einschalten. Damit wäre WOL auch möglich. -

ERP-Anwendung auf RDS Servern ist sehr langsam

Dirk-HH-83 antwortete auf ein Thema von illuminaten in: Windows Forum — LAN & WAN

Hi @illuminaten welche CPU genau ist denn vorhanden? Es gibt Datev Berater die unter 3 GHZ GOLD XEON kein Datev installieren. -

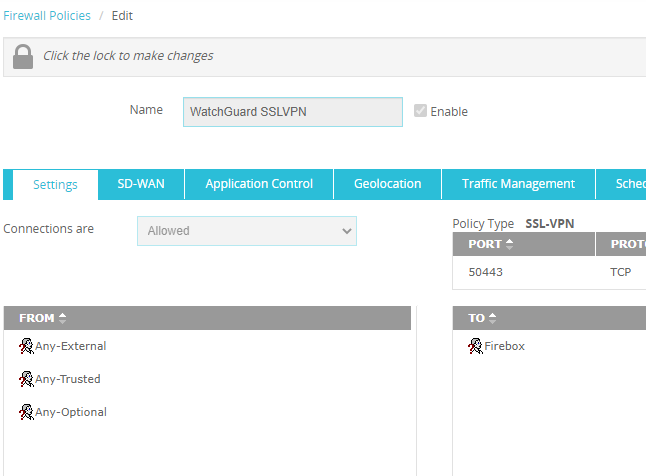

VPN Access limitieren (watchguard)

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: Windows Forum — LAN & WAN

Hallo mwiederkehr, ohne VPN Policy die SSL-VPN Port 50443 auf Firebox leitet geht es m.A. nach nicht. habe getestet ob: From: Dienstleister (typ: ssl-user) To: Webgui Haussteuerung limitiert ist, wenn vorgenannte Policy in Reihenfolge über der folgenden Default Policy ist: Antwort Nein, der Dienstleister erreicht auch alle sonstigen IP-Webguis Eine Deny Policy für die sonstige lokale IP Range (über den Allow VPN Policies) löst das problem nicht. -

VPN Access limitieren (watchguard)

Dirk-HH-83 hat einem Thema erstellt in: Windows Forum — LAN & WAN

hallo, Frage: soviel andere Watchguard-VPN-Lösungswege (ausser das was in beiden letzten Sätzen steht) hat man nicht oder? Spontan wüßte ich nicht wie man VPN in der Watchguard wie im letzten Satz stehend konfiguriert. Eine watchguard hat ganz normales Firebox SSL VPN für Aussendienstler. (vpn-default-settings) (d.h. die Aussendienstler sehen das gesamte lokale Netzwerk - wenn Sie danach suchen würde) Ein externer Dienstleister braucht nun Remotezugang zu einem Webgui (es ist eine Licht+Haussteuerung zwecks Updates und Remotewartung) In der Watchguard sieht es ja per Default so aus: FROM Feld: bei einer neuen Policy kann man ja auch einzelne VPN Benutzer auswählen. TO: Feld: da steht halt standardmäßig Firebox Dies wären wohl die zwei Lösungs-Möglichkeiten laut dem Hersteller: ...ändert man entweder nur die zugelassene Destination auf den Endserver ab und dann kommen alle Parteien nur auf das Webgui oder man konfiguriert ein einkommendes Netz und Policys Manuell und lässt das VPN Netz quasi nur auf die Ressource zu. -

Shared Mailbox ohne Benutzerpostfach einrichten

Dirk-HH-83 antwortete auf ein Thema von firebb in: MS Exchange Forum

wäre mir auch neu - man startet Outlook als Domainuser und dank Autodiscover werden Anzeigename + Mailadresse automatisch im initialen Outlook Fenster ausgefüllt und das Nutzerpostfach ist im Outlook offen/gestartet. alternativ: systemsteuerung, email, neues profil - und dann? -

Shared Mailbox ohne Benutzerpostfach einrichten

Dirk-HH-83 antwortete auf ein Thema von firebb in: MS Exchange Forum

Hallo, habe es zwar gerade nicht ausprobiert - kann aber sein das man eine Exchange Online Freigabe in einem Outlook Profil via IMAP hinzufügen kann. (das geht weil man bei Logindaten das Nutzerpostfaches Schrägstrich Freigabename + dessen Passwort einträgt Prinzip: How To: Zugriff auf eine Office 365 Shared Mailbox unter iOS – RomCon GmbH -

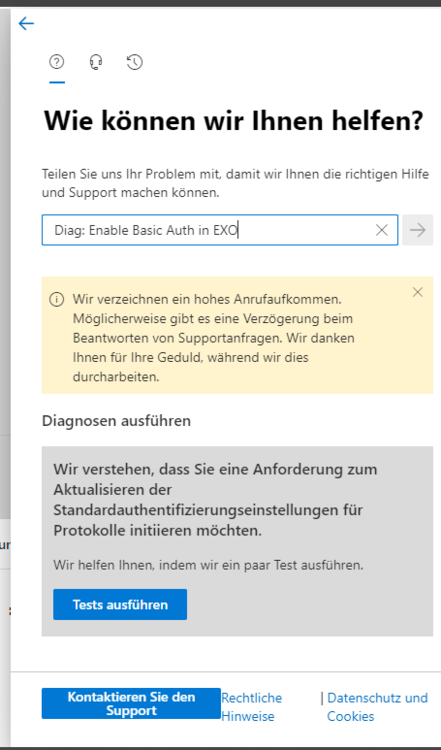

o365 selbsthilfe oder auch magic phrases, beispiel https://aka.ms/PillarEXOBasicAuth

Dirk-HH-83 hat einem Thema erstellt in: MS Exchange Forum

Hallo, https://aka.ms/PillarEXOBasicAuth eine Übersicht / Liste von solchen magic phrases gibt es nicht nehme ich an. Frage nur so, weil die z.B. schwer zu finden sind. https://techcommunity.microsoft.com/t5/exchange-team-blog/basic-authentication-and-exchange-online-june-2021-update/ba-p/2454827 ...But if you want to get straight to the new Basic Auth self-help diagnostic simply enter the magic phrase.... https://aka.ms/PillarEXOBasicAuth Diag: Enable Basic Auth in EX Diag: Enable Basic Auth in EXO https://techcommunity.microsoft.com/t5/exchange-team-blog/basic-authentication-and-exchange-online-june-2021-update/ba-p/2454827 -

ausgehende negativliste für smtp-hosts mit wildcard

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: MS Exchange Forum

ja, das steht hier: https://dejure.org/dienste/vernetzung/rechtsprechung?Gericht=LG Bonn&Datum=10.01.2014&Aktenzeichen=15 O 189/13 -

Hallo, der Exchangeserver versendet über smpt.versatel.de ( (weil die SMTP-Domäne und der Internetanschluss bei VERSATEL sind) Im DNS vom Domainprovider ist noch kein SPF gesetzt, kann man die notwendigen Werte die in den SPF Eintrag gehören öffentlich selbst rausfinden? Wenn eine Mail über smtp.versatel.de vom PDF Scanner an web.de/gmail.com versendet wird, sieht der Header so aus: Vielleicht reicht sogar dies? include: versatel.de Das der lokale PDF scanner ggf. bestenfalls über ein exchange-relay versendet ist klar. Es ist nachfolgend nur examplarisch. Besten Dank! ++++++ Delivered-To: test-konto@gmail.com Authentication-Results: mx.google.com; spf=softfail (google.com: domain of transitioning document.scanner@contoso.org does not designate 89.245.129.165 as permitted sender) smtp.mailfrom=document.scanner@contoso.org Received-SPF: softfail (google.com: domain of transitioning document.scanner@contoso.org does not designate 89.245.129.165 as permitted sender) client-ip=89.245.129.165; Received: by 2002:a9f:3602:: with POP3 id r2mf23183uad.1; Wed, 06 Oct 2021 07:26:33 -0700 (PDT) X-Gmail-Fetch-Info: vorname.nachname@web.de 1 pop3.web.de 995 vorname.nachname Return-Path: <document.scanner@contoso.org> Authentication-Results: mqweb115.server.lan; dkim=none Received: from mxout02do.versatel.de ([89.245.129.165]) by mx-ha.web.de (mxweb110 [212.227.17.8]) with ESMTPS (Nemesis) id 1M8ATB-1mU0ia1ncZ-005JKX for <vorname.nachname@web.de>; Wed, 06 Oct 2021 15:50:39 +0200 Received: from mail07do.versatel.de (mail07do.versatel.de [89.245.129.27]) by mxout02do.versatel.de (Postfix) with ESMTP id 569F2DE035B for <vorname.nachname@web.de>; Wed, 6 Oct 2021 15:50:38 +0200 (CEST) Received: (qmail 1117 invoked from network); 6 Oct 2021 13:50:38 -0000 X-Spam-Checker-Version: SpamAssassin 3.4.2 (2018-09-13) on spamkill02do.versatel-west.de X-Spam-Status: No, score=3.4 Received: from unknown (HELO pdf-scanner.contoso.local) (xxxxxxxxxxx@versanet.de@[89.27.lokale-feste-ip]) (envelope-sender <document.scanner@contoso.org>) by mail07do.versatel.de (qmail-ldap-1.03) with ESMTPA for <vorname.nachname@web.de>; 6 Oct 2021 13:50:34 -0000 To: vorname.nachname@web.de Subject: Message from KMBT_C224 From: document.scanner@contoso.org

-

zeitraum bis mailmaster-non-delivery-report zurückkommt

Dirk-HH-83 hat einem Thema erstellt in: MS Exchange Forum

Hallo, frage: spricht was dagegen, wenn bei einem 10 Mann Exchange "contoso" mit wenig Mailversand/empfang folgendes aktiviert verwendet wird? DelayNotificationTimeout 02:00:00 (2 stunden) MessageExpirationTimeout 03:00:00 (3 stunden) Das Ziel ist, dass der lokale Versender "contoso" es schnell merkt, das in der Queue Mails festhängen und der Enduser tätig werden kann. Worstcase wäre doch eigentlich nur, dass sich Mailschleifen, Massenmail-Attacke auf lokale Mailadresse mit externen Weiterleitung oder ähnlich zu Queue Havarie führen könnte. An dem betroffenen Exchange 2016 sind alle Settings auf Default, damit meine ich z.B. sowas: "max send mails per user/per day" (heißt vermutlich anders) +++++++++ [PS] C:\Windows\system32>Get-TransportConfig | Format-List *DelayDSNEnabled ExternalDelayDsnEnabled : True InternalDelayDsnEnabled : True [PS] C:\Windows\system32>Get-TransportService | Format-List Name,MessageExpirationTimeout Name : EXCHANGE MessageExpirationTimeout : 03:00:00 [PS] C:\Windows\system32>get-transportservice | format-list name, DelayNotificationTimeout Name : EXCHANGE DelayNotificationTimeout : 02:00:00 [PS] C:\Windows\system32>Set-TransportService -Identity exchange -DelayNotificationTimeout 02:00:00 WARNUNG: Der Befehl wurde erfolgreich abgeschlossen, es wurden jedoch keine Einstellungen von 'EXCHANGE' geändert. [PS] C:\Windows\system32>Set-TransportService -Identity exchange -MessageExpirationTimeout 03:00:00 -

ausgehende negativliste für smtp-hosts mit wildcard

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: MS Exchange Forum

der Versender hätte einen NDR bekommen < darum gings mir (statt das er angst haben muss das seine mail im junk übersehen wird) DKIM bei Exchange 2010 "signen" habe ich jetzt nicht gemacht. Senden über SMART HOST half übrigens auch nicht, d.h. die EOP "KI" hat sich den ganzen Header durchgelesen. Root Cause war: wegen ISP Wechsel gab es neue static IP vor drei Wochen (die war bei www.mxtoolbox..com) clean, bei https://sender.office.com jedoch nicht. Es hat sich ja mittels "nochmal neuer public IP" jetzt ja gelöst. -

ausgehende negativliste für smtp-hosts mit wildcard

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: MS Exchange Forum

nee, ich meinte das doch nur temporär für wenige tage bis eine neue IP vom ISP released wurde. anderes gesagt: EOP hat die vor ca. 3 Wochen neue static IP vom neuen ISP trotz delisting mit SCL5 + CAT: SPM im header geflaggt (statt ipblock) Die Idee die ausgehenden Mails an M365 global mit DSN/DNR zu blocken kam daher, das der Enduser ja nicht weiß ob seine ausgehende Mail beim Empfänger im Junk landet (weil er ja nicht wissen kann ob beim Empfänger dort M365 vorhanden ist). Es ist doch besser sofort zu wissen das eine ausgehende Mail vom Empfänger ggf. übersehen wird (wegen junk) Rote Firewalls könnten die ausgehende Port 25 Verbindung zu *.mail.protection.outlook.com blocken (weil dort auch FQDN Wildcard (a-record/cname) in den Policies stehen kann. (vermute das können andere auch) Leider funktioniert in diesen Policies keine rDNS Abfrage oder kennt jemand Firewalls die das können. (ist ein anderes Thema) -

bestimmer Absender landet immer im Exchange Online Junk

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: MS Azure Forum

TALOS = neutral, man braucht cisco id, wie man auf "good" ändern weiß ich noch nicht. Es hat sich gelöst, der ISP hat dem on-premises-exchange eine andere static-public-ip zugewiesen. Die Mails landen nicht mehr im Junk vom m365 ökosystem. Der M365 Support war der Meinung man könnte bei https://security.microsoft.com/reportsubmission die False Positves anhand Header-ID an Microsoft reporten und um postivlisting bitten. Dies sind ja andere "not-junk" melde methoden: not_junk@office365.microsoft.com https://docs.microsoft.com/de-de/microsoft-365/security/office-365-security/report-false-positives-and-false-negatives?view=o365-worldwide https://docs.microsoft.com/de-de/microsoft-365/security/office-365-security/submit-spam-non-spam-and-phishing-scam-messages-to-microsoft-for-analysis?view=o365-worldwide Das Learning ist dann offenbar, das man keine neue IP akzeptieren sollte, sofern sie bei https://sender.office.com/ und postmaster@rx.t-online.de keine weiße Weste hat. Ich kenne aktuell keine Webseite, bei der man auch vergangenes SMTP-Negativlisting nachgucken kann. -

ausgehende negativliste für smtp-hosts mit wildcard

Dirk-HH-83 hat einem Thema erstellt in: MS Exchange Forum

Hallo, kann man mit Powershell oder im ECP eigentlich alle ausgehenden Mails z.B. an *.mail.protection.outlook.com blocken so dass sofort ein DSN/NDR zum Versendet kommt? Ich frage für einen Exchange 2010/2013. Bei Transportregeln scheint mir das nicht zu funktionieren. in der Windows Hosts Datei sowas einzutragen ist keine gute Idee, könnte aber klappen. es geht mir darum, das die ausgehenden Mails vom on-premises Exchange immer mit SCL 5 im Junk von M365 gelandet sind Grund der Frage: der on-premises-exchange-versender-Endbenutzer kann das ja nicht wissen und mittels o.g. DSN/NDR würde er es sofort "merken" dank IP wechsel beim ISP jetzt nicht mehr, d.h. eigentlich ist diese Frage jetzt auch obsolet Edit: habe bei https://docs.microsoft.com/ noch nicht recherchiert im ECP gibt es nur "Verbindungsfilter auf IP Basis" besten dank -

bestimmer Absender landet immer im Exchange Online Junk

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: MS Azure Forum

Hallo, wenn man beim hosting-domain-web-provider in den webmailer (der Absenderdomain) geht und von dort an ein Exchange Online Postfach eine Testmail sendet landet sie auch im Junk. (sie hat SCL 5) Es liegt also nicht am on-premises Exchange 2010. Ob die Hinweise auf dieser Page die Lösung sind wird noch geprüft: https://docs.hetzner.com/de/robot/dedicated-server/troubleshooting/microsoft-blacklist/ Bei sender.office.com steht dies: Die betreffende IP-Adresse wird von unserem System zurzeit nicht blockiert. Lesen Sie bitte in der von Microsoft empfangenen E-Mail nach, und befolgen Sie die darin vorgeschlagenen Schritte. Wenn Sie versuchen, eine in Hotmail.com/Live.com/Outlook.com blockierte IP-Adresse aus der Liste zu entfernen, verwenden Sie den folgenden Link. .... Wenn Sie versuchen, einen gesperrten oder blockierten Absender aus der Liste zu entfernen, öffnen Sie von Ihrem Mandanten aus ein Supportticket. -

bestimmer Absender landet immer im Exchange Online Junk

Dirk-HH-83 hat einem Thema erstellt in: MS Azure Forum

Hallo, im SMTP-Log vom Exchange 2010 (der Absender) (beim schicken an m365 aka der Empfänger) ist dies auffällig: TLS negotiation failed with error SocketError Ist das ein klarer Fall für IIS Crypto? https://www.nartac.com/Products/IISCrypto Details: Im m365 exchange online landet die email eines absenders immer im junk. (nicht nur bei einem tenant) Der Absender hat noch win2008/exchange 2010 und versendet direkt über öff. IP ohne smarthost. (ist nicht blacklisted) Bei der Absenderdomain: unter www.spf-record.de wird kein Fehler angezeigt, bei www.mail-tester.com wird 8 von 10 angezeigt ohne Fehlermeldung Der Absender ist bei https://sender.office.com "gewhitlisted" heute morgen, weil im exchange 2010 SMTP Log darum gebeten wurde Im Header der Email im m365 Junkordner steht dies: X-MS-Exchange-Organization-SCL: 5 und X-EOPAttributedMessage: 0 Authentication-Results: spf=pass (sender IP is 91.xxx.x.xxx) smtp.mailfrom=absender.de; m365-empfaenger.de; dkim=none (message not signed) header.d=none;m365-empfaenger.de; dmarc=pass action=none header.from=absender.de;compauth=pass reason=100 Received-SPF: Pass (protection.outlook.com: domain of absender.de designates 91.xxx.x.xxx as permitted sender) receiver=protection.outlook.com; client-ip=91.xxx.x.xxx; helo=remote.absender.de; Das man im m365 tenant admincenter "IPs global für den tenant whitelisten kann ist mir bekannt". Wenn Absender eine Mail versendet, dann steht beim Empfänger222 dies im Header: (using TLSv1 with cipher ECDHE-RSA-AES256-SHA (256/256 bits)) (No client certificate requested) besten dank für eine Idee -

MS Office 2013 (OEM) Aktivierung via Handyapp durchführen

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: Microsoft Lizenzen

Lifehack: wenn man die Office-Aktivierungshotline mit Handy anruft bekommt man eine SMS mit Hyperlink zur Selbstaktivierung -

Outlook - Einbinden von Office 365 Postfach

Dirk-HH-83 antwortete auf ein Thema von HeizungAuf5 in: Windows 10 Forum

passiert das gleiche problem wenn du dich mit einem neuen-domänen-testuser (der on-premises domäne) am pc anmeldest und dann das m365 outlook-konto hinzufügst? -

sporadisches neustarten vom win10 pc überhaupt erstmal im log sehen/finden

Dirk-HH-83 antwortete auf ein Thema von Dirk-HH-83 in: Windows 10 Forum

Der User hat noch nicht erzählt, wann es das letzte mal passiert ist, muss ich nachfragen. ID: 1074 ist aktuell zeitlich fast immer zu den üblichen Öffnungszeiten/Arbeitszeiten sichtbar, d.h. es ist tagsüber eher selten zu finden im Eventlog. (was ja gut ist) Hi Murdocx, bei Energysafe der Netzwerkkarte im gerätemanager ist das häkchen jetzt raus. eventlog: Kernel-Boot = leer Kernel-Power= ein eintrag von märz Kernel-General = nicht vorhanden Werde das nochmal recherchieren. achso ID: 4624 und weitere werden dann mal geprüft Programmfenster beendet = neuer Programmstart Funktionsraum: raum in einer werkstatt, die tagsüber nur sproradisch verwendet wird Edit: im Taskplaner war ein ein alter Reboot Scheduler immer um 18:17 - bin etwas skeptisch das der User das meinte -

sporadisches neustarten vom win10 pc überhaupt erstmal im log sehen/finden

Dirk-HH-83 hat einem Thema erstellt in: Windows 10 Forum

Hallo, ein Win10 PC startet sich sporadisch neu. d.h. der Benutzer erklärte, das wenn er in den Funktions-Raum geht sieht er den sperrbildschirm und muss applikation starten + alle anderen fenster sind wieder aus. Im Eventlog ist jedoch keine ID 6008 http://www.eventid.net/display.asp?eventid=6008&source= ID 6005 u.ä. (systemstart, geordnetes runterfahren) ist im Eventlog sichtbar, scheint mir morgens+abends zu sein, 6005/6006 hilft mir nicht weiter. Im Minidump Ordner sind keine BSODs zu sehen. Energysafe steht testhalber auf NIE, hat aber nicht geholfen. Es ist ein älterer HP-AIO. Habe ich ein guten Check vergessen?