-

Gesamte Inhalte

2.888 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von MurdocX

-

Laufwerke werden plötzlich NICHT mehr gemappt > wurde AD Gruppe gelöscht?

MurdocX antwortete auf ein Thema von andrew in: Active Directory Forum

Klar, wir wissen ja nicht wo die Gruppe überall berechtigt ist. Hier würde sich der Aufwand unterscheiden. Anderenfalls einfach auf den File gehen, Berechtigungen der SID auslesen, Gruppe erstellen und los geht's So kann einen die Erinnerung trügen. Dann wäre resultierend der Restore wohl einfacher, als neu erstellen. -

Laufwerke werden plötzlich NICHT mehr gemappt > wurde AD Gruppe gelöscht?

MurdocX antwortete auf ein Thema von andrew in: Active Directory Forum

Hallo, falls die Gruppe weg sein sollte, wird dir die Wiederherstellung aus dem AD-Papierkorb auch nur bedingt helfen. Die Mitgliedschaften sind AFAIR weg. Ob diese nun wiederhergestellt oder eine Neue angelegt wird, ist demnach vom Aufwand egal. -

Alle RDP Sitzungen sollen Nachts um 2 Uhr beendet werden.

MurdocX antwortete auf ein Thema von magicpeter in: Windows Server Forum

hier.. Ich muss aber zugeben, dass ich damals Probleme mit der RDS-Farm des Kunden auch mit nächtlichen Reboots behoben habe. Das Thema ist - gefühlt für mich - besser geworden. -

fdpHost Funktionssuchanbieter-Host beendet sich ohne erkennbaren Grund

MurdocX antwortete auf ein Thema von Mona in: Windows Server Forum

Hallo, ich habe hierzu ein paar Fragen: Liegen die Daten auf dem gleichen Netzwerksegment? Falls ja, ist dort eine Firewall zwischengeschaltet? Wenn der Dienst gestartet wurde, gibt es die Verzögerung nicht? Wenn danach direkt wieder auf die Freigabe gespeichert wird, kommt die Verzögerung nicht? Dienstdefinition MS: -

Outlook 365 mit mehreren Konten - ein Kontakt Ordner liegt falsch

MurdocX antwortete auf ein Thema von Dutch_OnE in: Windows Server Forum

Hallo, ich kann deine Frage nicht herauslesen. Könntest du sie nochmal etwas klarer formulieren? -

Sicherheit mobiler Arbeitsplätze (Notebooks)

MurdocX antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Ich kann noch die Microsoft-recommended security configuration baselines (SCT) empfehlen. Das ist schon fast gebetsmühlenartig -

SOP (Standard Operating Procedure) für IT Administration

MurdocX antwortete auf ein Thema von LED in: Windows Forum — Allgemein

@q617 & @LED Ich bitte Euch sachlich zu bleiben. Anderenfalls mache ich den Thread dicht. Danke fürs Beachten. -

Welcher RAM Bedarf für SQL-Server mit 30 GB großer Datenbank?

MurdocX antwortete auf ein Thema von gerd33 in: MS SQL Server Forum

Ich habe die Formatierung angepasst. -

das veeam backup mit kompression extrem komprimieren

MurdocX antwortete auf ein Thema von Dirk-HH-83 in: Virtualisierung

Hi, Veeam macht bei seinen Jobs Depublizierung und das richtig gut. Best Practises - Verständnis und Konfiguration findest du hier dazu: KB1745: Deduplication Appliance Best Practices (veeam.com) -

Man-in-the-middle (mitm)-in-hotel-wlan´s und rote zertifikatswarnung auf iPhone

MurdocX antwortete auf ein Thema von Dirk-HH-83 in: Windows Forum — Security

Hallo Dirk, Verschlüsselt nein: Ja, er kann. Verschlüsselt ja: Nein, er kann nicht. Damit würde die geheime Verschlüsselung aufgebrochen und mit einem bekanntem Schlüssel verschlüsselt. Das zählt dann zu "nicht verschlüsselt" im Sinne des Angreifers. Diese Lösung wird idr. bei Proxies im Unternehmensnetzwerk verwendet, um schadhafte Kommunikation aufzudecken. Da heute so gut wie jede Webseite TLS macht, ist die Gefahr hier nicht so groß. -

Treiber properties per skript ändern

MurdocX antwortete auf ein Thema von codeslayer in: Windows Forum — Allgemein

Hallo, das Thema kenne ich und konnte es auch schon lösen. Das Hauptproblem war der Windows-Treiber der Netzwerkkarte. Witziger Weise hatte dieser Einfluss auf das BIOS und verweigerte WOL. Der Volle des Herstellers hatte auf Anhieb funktioniert. Viel Erfolg! -

Hatte ich auch schon erwähnt Geht meist in dem vielen Text unter. Ich hatte es mit Screenshots nur nochmal unterstrichen :)

-

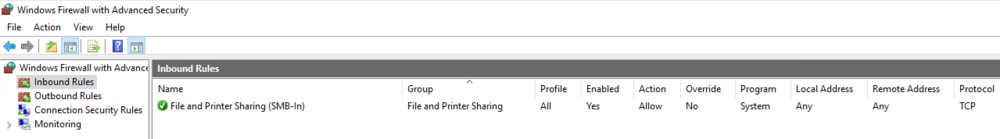

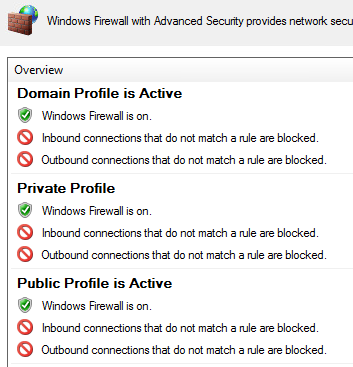

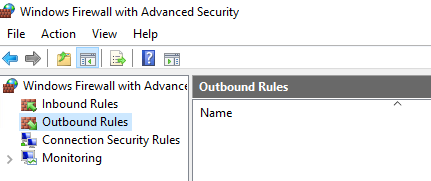

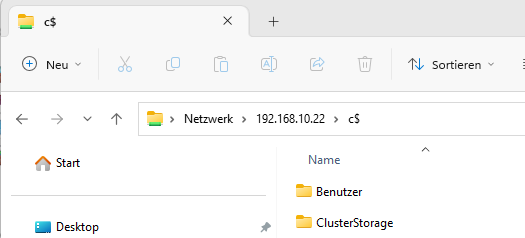

Es ist ja nichts persönliches In meiner Teststellung klappt das wunderbar mit nur einer Inbound-Regel: In- u. Outbound -> Block Weder noch. Eine Inbound SMB wird ohne lokale Freigabe (Drucker oder Share) NIE benötigt. Unabhängig ob der SMB-Verkehr signed oder unsigned stattfindet. Es findet keine initiale Inbound-SMB bei einem ausgehenden Verkehr (Fileserver Zugriff bspw.) statt. Technisch hast du eine DROP-ALL Regel die entweder am Ende einer Firewall-Regel-Liste steht, oder am Anfang. Die Windows-Firewall arbeitet hier korrekt, wie sie soll.

-

Kennt jemand eine vertrauenswürdige .zip Domain?

MurdocX antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Security

Ich würde da eher bei einer GPO oder dem Defender ansetzen. Die gehen auch wenn der MA zuhause ist. -

Kennt jemand eine vertrauenswürdige .zip Domain?

MurdocX antwortete auf ein Thema von Wolke2k4 in: Windows Forum — Security

Dann kannst dir auch noch die .mov anschauen Selbes Kaliber. -

Interessante Auslegung. Das kann ich so nicht bestätigen und gehe auch weit zu sagen, dass es falsch ist. Out- und Inbound Traffik geht immer vom Initiator aus. Wenn ich also initial eine Outbound-Connection habe, dann darf natürlich die Gegenüberstelle antworten. Was aber nicht heißt, dass deshalb auch der initiale Inbound-Connection damit freigeschaltet wäre. Natürlich kann ich es abdrehen, indem ich die FW inbound schließe. Am Client würde ich keine Dienste verändern. Die Kommunikation zur Domäne ist inital vom Client, also Outbound.

-

Windows RDP Connection has been lost

MurdocX antwortete auf ein Thema von hotzenplotz in: Windows 10 Forum

👍 ChatGPT empfiehlt: Das ist nur mal ein Test... -

Hallo, kurze Gegenfrage: Welcher Port muss denn überhaupt auf einem Client offen sein? Clients haben ausschließlich ausgehende Kommunikation. Ausnahmen bestätigen die Regel. Mach die Clients dicht. Für ggf. administrative Tätigkeiten erlaube ein geschlossenes Admin-Netz.

-

Zwei Fragen, DNS Anfragen sowie Tipps für Freigabegruppen

MurdocX antwortete auf ein Thema von Anubis2k in: Windows Server Forum

Jo, ich wollte es auch nicht schlecht reden. Das mag bei euch passen und funktionieren. Ich habe schon so einige Konstrukte gesehen die auch "funktioniert" haben, bis sie halt an Ihre grenzen kamen.