-

Gesamte Inhalte

5.521 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von daabm

-

PS: Skript aus Netlogon wird trotz ByPass nicht ausgeführt

daabm antwortete auf ein Thema von EmmKay in: Windows Forum — Scripting

Bring ich ständig durcheinander, bitte hilf mir über die Straße Und wirkt sie auch? Dazu Internet Explorer starten, eine beliebige Datei auf dem Share öffnen (txt oder Dummy-html) und in den Eigenschaften nachschauen, in welche Zone die einsortiert wurde. Ist der einfachste mir bekannte Weg... BTW: Applocker ist nicht zufällig auch noch beteiligt? Das doppelte r hinten ist hoffentlich nur ein Tippfehler im Forum? -

Anmeldung an Clients dauert ewig, wenn der Drucker nicht eingeschaltet ist

daabm antwortete auf ein Thema von L3mmy in: Windows Server Forum

Lieber nicht - der konkrete Post ist über 10 Jahre alt "Opa erzählt vom Krieg" -

VPN ist meistens DSL und damit asymetrisch Und den Uplink teilt sich Deine Office-Datei mit allen TCP-Flowcontrol Paketen, die da auch noch drüber müssen (SYN/ACK etc.).

-

Gestern hab ich einen neuen "Monitor" für meine Bastelecke bestellt... Und was für einen? 4k-Fernseher 43" - mit 280,- unschlagbar günstig im Vergleich zu "normalen" PC-Monitoren. Ich bin gespannt

-

PS: Skript aus Netlogon wird trotz ByPass nicht ausgeführt

daabm antwortete auf ein Thema von EmmKay in: Windows Forum — Scripting

Ja, sind verkehrt... Die 2 mit "file://" funktionieren, helfen hier aber nicht. Die zwei mit "\\" funktionieren nicht. https://evilgpo.blogspot.com/2016/03/internet-explorer-site-zu.html Und 1 ist auch falsch, das sollte 2 sein (lokales Intranet). -

Anmeldung an Clients dauert ewig, wenn der Drucker nicht eingeschaltet ist

daabm antwortete auf ein Thema von L3mmy in: Windows Server Forum

Nichts neues unter der Sonne https://evilgpo.blogspot.com/2013/01/group-policy-preferences.html (Wie kann ich mit Zielgruppenadressierung IP-Timeouts in den Griff bekommen...) -

Windows 11 Kiosk Modus Edge "Out of Memory" Meldung

daabm antwortete auf ein Thema von Gu4rdi4n in: Windows 11 Forum

Dann schalt den Kiosk-Mode auf einer Testmaschine ab. Oder passiert das nur, wenn Edge im Kiosk-Mode läuft? -

Windows 11 Kiosk Modus Edge "Out of Memory" Meldung

daabm antwortete auf ein Thema von Gu4rdi4n in: Windows 11 Forum

Da musst wohl weniger in Systeminfo schauen denn in die Browser-Daten. Bei Firefox: "about:memory" - bei anderen Browsern: Du wirst es finden -

Euch ist klar, daß Office beim Öffnen einer Datei mit Backup-Files rumspielt? Das dauert also per se schon fast 3x so lang wie das reine Lesen: Originaldatei kopieren - über VPN, die geht also 2x über die Leitung - dann die Kopie öffnen, Nummer 3.

-

Powershell Script mit Adminrechten

daabm antwortete auf ein Thema von Gill Bates in: Windows Forum — Scripting

Die KI redet direkt Blödsinn Zum einen erstellt Get-Credential auch einen SecureString (also das, was die KI im nächsten Absatz als bessere Lösung empfiehlt), zum anderen steht hier nirgends ein Passwort im Klartext. -

Junkers TR-200...

-

EZ 04/1979... Ok, ist "nur" das Spaßmobil für's Wochenende Fühlt sich an wie mein erstes Auto damals, hat nur ein paar Instrumente mehr und nen größeren Motor.

-

NTLMv1: LmCompatibilityLevel - Domänenweit auf 5?

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

Absolut. Haus bauen, Baum pflanzen, Kinder bekommen, Buch schreiben 😘 -

müssen müssen wir gar nix. wollen dürfen wir wollen.

-

NTLMv1: LmCompatibilityLevel - Domänenweit auf 5?

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

5 Jahre MVP Group Policy und ein Buch drüber schreiben, das hilft AD kennen, seit es AD gibt. Und 30 Jahre lang ein Enterprise Umfeld betreuen, das vom DOS PC LAN Programm über OS/2 LAN Server zu Windows migrierte. -

0x80070185 Der cloudvorgang war nicht erfolgreich

daabm antwortete auf ein Thema von kiwipete in: Windows Server Forum

Anbieter deregistrieren? (Keine Ahnung, wie - aber es scheint naheliegend, daß ein Nextcloud-Modul hier die Prozesse stört...) -

Wlan Access Point unter Rasterdecke? (Odenwald Decke)

daabm antwortete auf ein Thema von RealUnreal in: Windows Forum — LAN & WAN

-

Ja. Überschreiben.

-

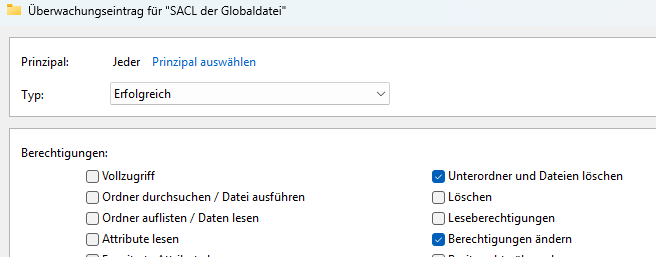

Freigabe und Sicherheitseinstellungsänderungen loggen aber wie ?

daabm antwortete auf ein Thema von goat82 in: Windows Server Forum

Nein. https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-10/security/threat-protection/auditing/event-4670 "This event does not generate if the SACL (Auditing ACL) was changed." Edit 1: Grad noch gefunden - das ist ein anderes Audit-Setting: https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-10/security/threat-protection/auditing/event-4715 Edit 2: Und jetzt auch noch gelesen - hm, nein das scheint was anderes zu sein. Da wäre jetzt Recherche erforderlich... -

Mikrosegmentierung - sollte man machen oder nicht?

daabm antwortete auf ein Thema von wznutzer in: Windows Forum — Security

Da fällt mir spontan immer das hier ein: https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/jj721517(v=ws.11) Wird natürlich mehr als anstrengend in heterogenen Umgebungen - aber wenn alles unter Windows läuft und in der Domäne ist, ist das einfacher als hunderte von FW-Freigaben. -

Freigabe und Sicherheitseinstellungsänderungen loggen aber wie ?

daabm antwortete auf ein Thema von goat82 in: Windows Server Forum

Advanced Auditung und NTFS SACL sollte helfen. Für Freigaben aber nicht, wobei deren Rechte in der Registry stehen - und Registry kann auch per SACL mit Advanced Auditing überwacht werden. So als Denkhilfe : Wobei das jetzt "global" gelten würde - das Löschen musst pro Ordner setzen, kann man aber für Unterordner durchvererben. -

NTLMv1: LmCompatibilityLevel - Domänenweit auf 5?

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

Um das aufzuklären - da gibt's mehrere Aspekte... DDP und DDCP haben statische GUIDs, die in jeder Domain gleich sind. Mit dcgpofix kann man den "Originalzustand" wiederherstellen. Das ist der eine Grund, daß man die nicht anfasst. Wenn was damit schiefgeht und man dcgpofix braucht, sind eigene Anpassungen natürlich weg. Und dann gibt es noch das "Phänomen" der engen Verbindung zwischen Account-/Kerberos-Settings in Domain Policies und dem PDC-Emulator. Der ist der einzige Computer in der Domäne, der Kerberos-Settings anwendet, die mit der Domäne verlinkt sind. Und er ist der einzige Domain Controller, der Account-Settings verarbeitet, die ebenfalls mit der Domäne verlinkt sein müssen (Links an Domain Controllers werden ignoriert). Die wiederum schreibt er dann in Attribute im Domain Head (des Domänen-Objekts in Active Directory). Ändert man DORT jetzt was, dann findet das seinen Rückweg - aber nicht in die eigene GPO, sondern anhand der statischen GUID in die DDP. Ein "gpupdate" behebt dann die jetzt abweichenden Einstellungen im Domain Head, weil Security Settings per Default auch dann verarbeitet werden sollten, wenn sie sich nicht geändert haben (https://admx.help/?Category=Windows_11_2022&Policy=Microsoft.Policies.GroupPolicy::CSE_Security). Und selbst wenn man das nicht aktiviert - alle 960 Minuten werden sie zwangsweise verarbeitet, was man auch nicht abschalten kann. Ok, man kann schon, aber das wollen wir jetzt nicht breit treten... Und damit stellt man am Ende sicher, daß die eigenen Account-Settings aus der eigenen GPO auch dann wirksam sind, wenn jemand im Domain Head rumfuhrwerkt... Hoffe das war jetzt nicht zu kompliziert Jein. Die Anzahl von GPOs ist irrelevant (unsere größten Domänen haben weit mehr als 10.000) - das sind ja einfach nur Container unter CN=Policies,CN=System und Ordner in Sysvol. Die Anzahl der GPO-Links pro OU ist limitiert, weil im GPLink-Attribut nur 999 GPO-CNs reinpassen. Und dann gibt es noch das Problem der Verarbeitungsgeschwindigkeit, aber das ist ein sehr weites Feld... Bissle was dazu hab ich mal runtergeschrieben: https://evilgpo.blogspot.com/search?q=performance Aber das ist bei weitem nicht erschöpfend. "Eine GPO pro Setting" ist aber definitiv der falsche Weg. -

Problem mit Windows Hello for Business

daabm antwortete auf ein Thema von todde_hb in: Windows Forum — Security

Nicht daß Du in einer User-GPO auch noch was dazu drinstehen hast? Normal gewinnt ja Computer, hier aber: User policies take precedence over computer policies. If a user policy is set, the corresponded computer policy is ignored. If a user policy isn't set, the computer policy is used Und dann finde ich in https://learn.microsoft.com/en-us/windows/security/identity-protection/hello-for-business/multifactor-unlock?tabs=intune noch so ein "Achtung" When the DontDisplayLastUserName security policy is enabled, it is known to interfere with the ability to use multi factor unlock. Leider steht nicht dabei, was "interfere" hier genau bewirkt. -

NTLMv1: LmCompatibilityLevel - Domänenweit auf 5?

daabm antwortete auf ein Thema von wznutzer in: Active Directory Forum

[OT] In der DDP setzt man gar nichts . Man macht sich eine eigene, die man oberhalb der DDP verlinkt. Und da kommen auch nur Settings rein, die da reingehören - Account und Kerberos, sonst nichts. [/OT] -

Präfix SE in den Berechtigungskonstanten

daabm antwortete auf ein Thema von ineedhelp in: Windows Forum — Security

Quelle dazu gibt es keine, das ist "Windows internals". Aber "Security" paßt - man muß berücksichtigen, daß das aus der NT-Entwicklung stammt, also so Anfang der 90er designt wurde.