-

Gesamte Inhalte

2.383 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Zeitprobleme in Windows Client/Serverumgebung

cj_berlin antwortete auf ein Thema von Thesdalos in: Windows Server Forum

Moin, welche Zeitzone und welches Locale verteilt ihr an die Clients beim Betanken? Was passiert denn, wenn man einen Client stumpf von CD mit der richtigen Zeit- und Ländereinstellung installiert und dann in die Domäne aufnimmt? Damit wüßte man wenigstens, ob die problematische Konfiguration aus der Domäne (GPOs, Skripte usw.) kommt oder aus dem Deployment... -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

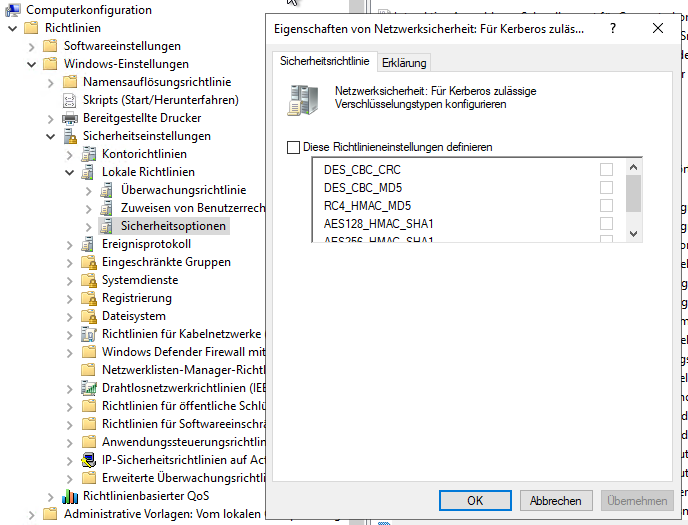

OK, der Sachverhalt ist folgender: 2019 und höher erlaubt kein Downgrade der Verschlüsselung für das Service-Ticket, d.h. selbst wenn Client und User nur RC4 können, der Service-Account jedoch *auch* AES, wird das Service-Ticket mit AES verschlüsselt. Das ist funktional ja auch in Ordnung, denn nur der Service muss das Ticket entschlüsseln, der Client reicht es ja nur im Auftrag des Users beim Service ein. Ich habe das gestern nachvollzogen (Server 2003 als Member in einer Server 2022-Domäne und ja, dafür musste ich SMB1 nachträglich installieren ). Prä-Auth geht mit RC4, TGT und Service-Ticket ist mit dem verschlüsselt, was KRBTGT respektive der Service-Account als höchstes können. Somit ist der Haken nicht wirkungslos, aber die Einsatzszenarien für den Haken sind etwas weniger geworden. EDIT: Vermutlich ist es deswegen auch nicht explizit irgendwo dokumentiert, denn es ist ja keine "Verhaltensänderung" im eigentlichen Sinne (sowohl das alte als auch das neue Verhalten bewegen sich innerhalb der RFCs), sondern erschwert einfach nur das Kerberoasting. -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Huch? Wo steht das? 2019er und 2022er DCs speichern weiterhin RC4_HMAC_MD5-Hashes, wenn es nicht wegkonfiguriert wurde. Und der erste DC einer Domäne, egal in welcher Version, muss RC4 unterstützen, sonst kann er ja die lokalen Accounts nicht in Domain-Accounts konvertieren. -

Problem ist bei MSFT bekannt, wird irgendwann demnächst wieder geheilt.

-

Aktualisierung DCs 2012 R2 auf 2019 / 2022

cj_berlin antwortete auf ein Thema von Robinho1986 in: Active Directory Forum

Die Bugs kommen monatlich am Patchday rein, kann also auch 2012R2 noch betreffen. So geschehen beispielsweise auch diesen Winter -

Rechner runter und rauf fahren per Task?

cj_berlin antwortete auf ein Thema von Rocknar in: Windows Forum — Allgemein

...wobei natürlich nicht unerwähnt bleiben sollte, dass der Hersteller für genau diesen Use Case etwas vorgesehen hat: https://docs.microsoft.com/en-us/windows/iot/iot-enterprise/kiosk-mode/kiosk-mode -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Das ist auch AES256 + future enctypes. Das löst aus, dass für das Account alles, was nicht angekreuzt ist, nicht verwendet wird. Und da offenbar sowohl die DCs als auch die Clients nur AES256 erlaubt haben, sollte da theoretisch gar nichts passieren. Lass Dir eine Audienz geben, er soll alle wichtigen Dateien schließen und alle wichtigen Programme beenden, und dann probierst Du es halt. Kannst die Session damit anfangen, dass Du in seinem Benutzer-Kontext die CMD aufmachst (was bei euch natürlich deaktiviert ist ) und klist tickets sagst. Da kannst Du dann sehen, welche Verschlüsselung die derzeit angemeldete Sitzung verwendet. -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Was passiert denn, wenn Du bei einem betroffenen User das Häkchen setzt bei "Account supports AES256 encryption" bzw. msDS-SupportedEncryptionTypes auf 0x10? -

Sophos - Least Privilege für den STAS-Service

cj_berlin hat einem Thema erstellt in: Windows Forum — Security

Moin, ich weiß, dass sich hier einige sehr eingehend mit den SOPHOS Firewall-Produkten beschäftigen. Ich hätte hier einen Fall für Schwarmwissen, da der Hersteller es sich einfach macht. Im Dokument "Best Practices for STAS" steht Event Viewer-Abfrage kann ich mit "Event Log Readers" abfackeln. Sophos Dienst starten kann ich explizit delegieren. WMI zu Workstations kann ich durch lokale Adminrechte dort oder vielleicht sogar noch dediziertere Berechtigungen ermöglichen. Ich möchte den Service-User aus DA raus haben. Und nun die Frage: Hat das hier schon jemand getan und wäre er/sie bereit, das gewonnene Know-How zu teilen? 1000 Dank im vorab! -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Umsonst oder nur vergebens? Was ich vermute, ist, dass dort Einstellungen wirken, die sich mit denen auf den DCs nicht überschneiden. Somit kann kein EType ausgehandelt werden, nach dem das Passwort gehasht werden soll. Du kannst die effektive Einstellung auf dem Client auch in der Registry sehen: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters SupportedEncryptionTypes -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Oh, AES128 ist auch nicht mehr sicher genug? Wow, das ist schon hart. Andererseits wüßte ich auf Anhieb kein System, das AES128 könnte und AES256 nicht... -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Dann eben nicht philosophisch, sondern ganz konkret: Habt ihr ein lückenloses und vor allem wirklich gelebtes SIEM? Falls nein, hat der externe Sicherheitsberater recht, und ihr seht es alle falsch. Und in der Sache: Was steht bei den betroffenen Usern im Attribut msDS-SupportedEncryptionTypes? Was steht bei den Domain Controllern in diesem Attribut? Was steht in der effektiv auf die Clients wirkenden Policy (GPRESULT hilft übrigens, nicht 172 GPOs durchuschen zu müssen ) unter ...und das gleiche für Domain Controller? -

der angeforderte Verschlüsselungstyp wird vom Kerberos-Domänencontroller nicht unterstützt

cj_berlin antwortete auf ein Thema von micha42 in: Active Directory Forum

Das ist jetzt vielleicht philosophisch, aber diese Argumentation gilt ausschließlich für Umgebungen, in denen Mittel (Technik *und* Manpower) vorhanden sind, um den Verdacht überhaupt erst schöpfen zu können, dass ein Account kompromittiert worden ist. Solange diese Mittel nicht am Start sind und NTLM + RC4 in der Umgebung aktiv ist, ist der regelmäßige Kennwortwechsel immer noch das einzige, was hilft, einen bereits erbeuteten NTLM-Hash nutzlos zu machen. Wenn der User selber merkt, dass mit seinem Account Schindluder getrieben wird, ist das Kind vermutlich aus dem Brunnen wieder herausgeklettert und fällt bereits in den nächsten Brunnen. -

Programme / Tools in "Virtueller Maschine" installieren, ohne eine VM zu verwenden

cj_berlin antwortete auf ein Thema von Cryer in: Windows 10 Forum

Portable Apps Container Sequencing (App-V, ThinAppp etc.) MSIX AppAttach nichts davon wird 100% der Anwendungsfälle abdecken. -

Vollzugriff Exchange Trusted Subsystems und zusätzlich noch die SID

cj_berlin antwortete auf ein Thema von Dutch_OnE in: MS Exchange Forum

Mit welchem Befehl hast Du die Berechtigungen denn rausgezogen? Normalerweise hat das zurückgegebene Berechtigungsobjekt zwei boolesche Properties: Deny und Inherited... -

Vollzugriff Exchange Trusted Subsystems und zusätzlich noch die SID

cj_berlin antwortete auf ein Thema von Dutch_OnE in: MS Exchange Forum

Moin, ist eines davon von einer anderen Stelle geerbt als das andere? -

-

Herausfinden auf welchen Rechnern ein Mail-Konto eingerichtet ist

cj_berlin antwortete auf ein Thema von Dutch_OnE in: MS Exchange Forum

Moin, IIS Logs geben Dir die Info (Client-IP >> Rechner, Username >> Konto). Zumindest für Autodiscover, EWS, MAPI/HTTP... -

Wir hatten damals einen Dozenten an der Uni, der kam die Treppe herunter, schaute sich die Schlange vor dem Kaffeeautomaten an und fragte dann "könnt ihr machen, dass da Bier rauskommt?". Ein Jahr später hatte ich bei ihm ein Hauptseminar. Es hat meist entweder im Irish Pub oder in der Destille stattgefunden

-

MS-100 und MS-101 in deutsch

cj_berlin antwortete auf ein Thema von Vertigo08 in: MS Zertifizierungen — Prüfungen

Laut Website nicht. Ich würde Prüfungen aber generell immer in Englisch machen - sehr viel ist "lost in translation"... -

Achtung, Verwirrungsgefahr RDSCALs kannst und sollst Du wählen, wie es für Dich passt. Was aber stimmt, ist, dass Office stets nach dem zugreifenden Endgerät lizenziert ist. Wenn Du also 50 User hast, die sich 500 Workstations teilen und von dort auf Terminalserver mit Office zugreifen, brauchst Du 50 User CALs, 50 User RDSCALs, aber 500 Office-Lizenzen.

-

...und das ist jammerschade

-

Migration ESX zu KVM - Welche Gastanwendungen laufen?

cj_berlin antwortete auf ein Thema von noone in: Virtualisierung

Moin, bei P2V und V2V besteht die Gefahr immer, dass irgendwas nicht tut. Wichtig ist, gerade für Netzwerkdienste wie SQL, SharePoint etc., dass Du die Bereinigung der dann nicht mehr vorhandenen Netzwerkkarten zeitnah und sauber durchführst. Domain Controller würde ich gar nicht migrieren, sondern einfach auf die neue Plattform durchrotieren. Kann man ja dann zum Anlass nehmen, auch das Betriebssystem zu erneuern -

Frage zur Berechtigung, um Client aus der Domäne zu nehmen

cj_berlin antwortete auf ein Thema von phatair in: Active Directory Forum

Das Vertrauen zwischen Domäne und ihrem Member hat ja zwei Seiten. jeder User - kann auch ein lokaler sein! - der Admin auf dem Member ist, kann das Vertrauen seitens des Members aufkündigen, d.h. dem Member sagen, dass er nicht länger Domänen-, sondern nunmehr Workgroup-Mitglied ist. Dafür ist noch nicht einmal die Konnektivität zu der Domäne erforderlich, das ist ein komplett lokaler Vorgang auf dem Member. um das Gegenstück davon in der Domäne durchzuführen, was letztlich zur Deaktivierung des Computer-Objektes führt, muss der User über das Recht im AD verfügen, das zu tun, wie ihr schon festgestellt habt. Wenn Du dir Remove-Computer anschaust, da kann man separate Credentials für den lokalen und den Domain-Part angeben. -

@daabm darüber spreche ich ja dieses Jahr auf der PSConfEU