-

Gesamte Inhalte

2.383 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Geister VMs in HyperV2019 nach Windows Updates

cj_berlin antwortete auf ein Thema von teletubbieland in: Virtualisierung

Moin, ich würde unter "C:\ProgramData\Microsoft\Windows\Hyper-V\Virtual Machines Cache" schauen und da evtl. die überschüssigen Einträge löschen. -

Moin, vielleicht fängst Du damit an, Deine Anforderungen zu formulieren, statt Lösungsansätze zu beschreiben, ohne sie gegenüber stellen zu können. Denn in der IT gibt es selten ein absolutes "besser" oder "schlechter", sondern der Vergleich ist immer auf die Erfüllung von Anforderungen bezogen. Und eine der Anforderungen sollte stets sein "Know-how zur gewählten Lösung muss bei mehr als einer Person vorhanden sein". Die anderen Personen dürfen gerne Externe sein, aber es muss sie geben. Fällst Du nämlich aus, dann fehlt im Zweifel nicht nur das Wissen, um das System zu reparieren, sondern auch, um Hilfe qualifiziert zu suchen...

-

AGPM: Berechtigungen für GPOs zuweisen

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Active Directory Forum

...und GPOs komplett nur per PowerShell verwalten? Für das Maß an Change & Adoption-Beratung, das da nötig wäre, sind Quest-Lizenzen mehrfach drin -

Email Kommunikation - DNS Reverse DNS Eintrag

cj_berlin antwortete auf ein Thema von LK28 in: MS Exchange Forum

Auf welchen Namen der PTR-Eintrag lautet, ist völlig unerheblich. Wichtig ist, dass zu diesem Namen auch ein A-Eintrag existiert, der sich zurück auf die gleiche IP-Adresse auflöst. -

Nachverfolgung von Absendern (physisch)

cj_berlin antwortete auf ein Thema von Benni_Frank in: MS Exchange Forum

Wenn der Admin nicht vertrauenswürdig ist, hat die Organisation eh verloren. Wenn Du einen berechtigten Verdacht hast, muss die Geschäftsführung sich darum kümmern. -

benötigte freie Ressourcen für Korrekte Funktion Exchange 2016

cj_berlin antwortete auf ein Thema von Alith Anar in: MS Exchange Forum

Moin, das, woran Du meinst Dich zu erinnern, ist Backpressure: https://docs.microsoft.com/en-us/Exchange/mail-flow/back-pressure?view=exchserver-2019 Da muss man immer schauen, welche Festplatten gemeint sind, denn die Transport-Queue liegt ja hoffentlich woanders als die DB und auch woanders als das Betriebssystem. Aber vielleicht nicht. Was sagt denn der Component State in dem Zustand, den Du mit dem Neustart des Transports vorübergehend heilst? -

AD Benutzerphoto in Outlook Signatur einbinden

cj_berlin antwortete auf ein Thema von LOB in: Windows Forum — Scripting

Der letzte Post von @mwiederkehr erklärt, was Du zu tun hast, wenn Du es selbst hacken möchtest. -

Nachverfolgung von Absendern (physisch)

cj_berlin antwortete auf ein Thema von Benni_Frank in: MS Exchange Forum

Das würde das Problem zwar heilen, beantwortet die ursprüngliche Frage aber nicht. Daher, der Vollständigkeit halber (ich schreibe überall "Du", es sollte aber klar sein, dass der jeweilige Administrator gemeint ist - wenn "Du" nur End-User in der Umgebung bist, bist Du hier machtlos): Mailversand kannst Du in den Message Tracking Logs des Exchange verfolgen Anmeldung kannst Du (nachdem Auditing aktiviert wurde) in den Security Logs des DC verfolgen, damit weißt Du Zeitpunkt und IP-Adresse des Terminalservers. Wenn da stattdessen die Adresse des Exchange Servers als Quelle steht, wurde nicht eine Anmeldung am Terminalserver, sondern OWA, EWS oder ActiveSync verwendet. Wenn tatsächlich fest steht, dass Diejenige sich mit Deinem Account am Terminalserver angemeldet hat, kannst Du im TerminalServer-Log herausfinden, von welcher IP-Adresse die Verbindung kam. Wenn Du Pech hast, steht da der RemoteDesktop-Gateway, dann war die Verbindung vielleicht extern, und die Logs des RDG liefern Dir eine dynamische Adresse bei Vodafone. Mit dieser kannst Du dann zur Polizei gehen. Also: Lieber einfach das Kennwort ändern. Und nicht vergessen, den Post-It-Zettel auf der Unterseite der Tastatur zu aktualisieren! -

AGPM: Berechtigungen für GPOs zuweisen

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Active Directory Forum

Du fügst die verwalteten GPOs doch explizit hinzu. Das wären dann unterschiedliche Sätze. Aber klar, grundsätzlich ist das Produkt für eure Anforderungen nicht gut geeignet. Wenn Geld da ist, würde ich Richtung Quest schielen... -

AGPM: Berechtigungen für GPOs zuweisen

cj_berlin antwortete auf ein Thema von Kuddel071089 in: Active Directory Forum

Moin, IIRC brauchst Du zwei AGPM-Server. Es gibt nur die Rollen, die es gibt, und sie sind für jeden Server jeweils global. -

Mit net share ordner freigeben verständinsfrage

cj_berlin antwortete auf ein Thema von Aladin033 in: Windows Forum — Scripting

Dieses Bild verdeutlich noch einen weiteren Sachverhalt: Wenn Du alles richtig machst, sind in Deinem AD am Ende deutlich mehr Gruppen als User Ist aber nicht schlimm, wenn Du vorher Namenskonventionen festlegst und Dich danach daran hältst. -

Mit net share ordner freigeben verständinsfrage

cj_berlin antwortete auf ein Thema von Aladin033 in: Windows Forum — Scripting

Das ist nicht nur die Fehleranfälligkeit, sondern Du hast im Nachhinein keine Möglichkeit (außer alle Ressourcen zu scannen) festzustellen, worauf denn ein User Rechte hat. Und bei umfangreichen Shares mit vielen Unterordnern und Dateien ist es auch extrem ressourcenaufwendig, Berechtigungseinträge hinzuzufügen oder zu entfernen, denn sie müssen sich ja in der Regel nach unten durchvererben. Benutzer zu Gruppen hinzufügen ist hingegen billig und braucht lediglich eine Neuanmeldung (oder ein paar Stunden warten) damit es wirksam wird. -

AD Benutzerphoto in Outlook Signatur einbinden

cj_berlin antwortete auf ein Thema von LOB in: Windows Forum — Scripting

@Nobbyaushb Ja und nein. Exchange-basiertes Tool: + kann auch OWA und ActiveSync +/- kann vom User nicht umgangen werden + kann Signatur (bedingt) auch je nach Empfänger anpassen - kann signierte und verschlüsselte Mails naturgemäß nicht sauber verarbeiten - Mail beim Empfänger sieht anders aus als beim Absender - stirbt, wenn Exchange in die Cloud geht, da muss Ersatz gesucht werden Outlook-basiertes Tool: + kann mit Verschlüsselung und Signierung umgehen + kann beim Gang in eine Exchange-Cloud 1:1 beibehalten werden +/- je nach Anwendungsfall - User kann Signatur vor dem Versand verändern - hat keine Auswirkungen auf ActiveSync und nur sehr bedingt auf OWA - muss auf X Clients gepflegt werden statt auf Y Exchange-Servern -

AD Benutzerphoto in Outlook Signatur einbinden

cj_berlin antwortete auf ein Thema von LOB in: Windows Forum — Scripting

Naja, wenn euer VBS-Skript die Signatur aus dem AD mit Daten bestückt, kann es ja auch das Photo-Attribut auslesen und in die HTML-Datei einbinden Oder ihr investiert ein paar Kröten in eine Lösung, und Du kannst Dich wichtigeren Dingen zuwenden. -

Benutzer und Gruppen mit Powershell anlegen Pfad angeben

cj_berlin antwortete auf ein Thema von Aladin033 in: Windows Forum — Scripting

Einfach die Hilfe lesen. Es steht alles da drin. -

Benutzer und Gruppen mit Powershell anlegen Pfad angeben

cj_berlin antwortete auf ein Thema von Aladin033 in: Windows Forum — Scripting

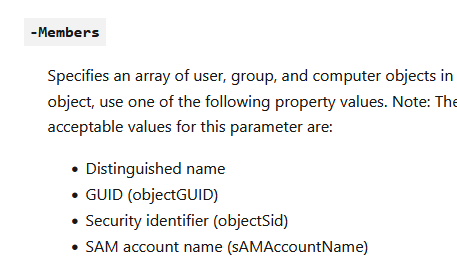

Du hast Leerzeichen in Strings. Daher müssen die Stirngs in Anführungszeichen. Und ob die Members per Display Name zuverlässig identifiziert werden, musst Du in der Hilfe nachschauen. Und siehe da, dort steht sogar beschrieben, welche identifizierenden Merkmal Du übergeben kannst: -

Siehe meinen Post:

-

Was meinst Du mit dem ersten zitierten Satz? Wenn Dir an der Shell das Cmdlet New-MailboxExportRequest nicht angeboten wird, sind die Berechtigungen NICHT vorhanden. Wird es Dir angeboten, und Du kannst damit den Export nicht starten, gibt es einen Fehler - entweder gleich beim Aufruf oder im Report.

-

...und jetzt noch bitte auf Cross-Posts hinweisen: https://social.technet.microsoft.com/Forums/de-DE/8f1ab419-96c1-47c6-a7eb-cfdb639a8495/windows-performance-analyse?forum=windowsserver8de

-

Benutzer und Gruppen mit Powershell anlegen Pfad angeben

cj_berlin antwortete auf ein Thema von Aladin033 in: Windows Forum — Scripting

Moin, wie willst Du denn Gruppen auf der Festplatte speichern? In dem Parameter -Path musst Du nur den Container angeben, in dem das Element erstellt wird, nicht das Element selbst. -

Benutzer und Gruppen mit Powershell anlegen Pfad angeben

cj_berlin antwortete auf ein Thema von Aladin033 in: Windows Forum — Scripting

Moin, unabhängig von Deiner Frage: dass Du einen Domain Controller später NICHT von Eval in Voll konvertieren kannst, ist Dir bekannt? Deine eigentliche Fragestellung ist unklar - was genau möchtest Du wo anlegen? Was möchtest Du auf der zweiten Festplatte speichern? Fragen über Fragen... -

Habe einen Server2003 R2 ohne Updates

cj_berlin antwortete auf ein Thema von Alfi04 in: Windows Server Forum

Damit hast Du die Frage ja selber beantwortet -

Exchange ignoriert MX Priorität 0

cj_berlin antwortete auf ein Thema von KnoxAT in: MS Exchange Forum

Das ist es aber nicht, denn ein Null-MX hat nicht nur Preference von 0, sondern auch den Namen von "." Priority ist von 0 bis 65535, siehe https://www.ietf.org/rfc/rfc974.txt Each MX matches a domain name with two pieces of data, a preference value (an unsigned 16-bit integer), and the name of a host. -

VoIP Server Adressierung per Alias oder zweiter A Record

cj_berlin antwortete auf ein Thema von DevilsApprentice in: Windows Forum — LAN & WAN

Moin, das "nicht vertragen" hat meistens damit zu tun, dass UPNs in der Authentifzierung (Kerberos und sogar NTLM - ja, auch dieses respektiert in manchen Szenarien UPNs) auf den alten Namen zeigen und somit keine Authentifizierung möglich ist, wenn man den Host über den neuen Namen anspricht. Da zu vermuten steht, dass bei VoIP kein Kerberos zum Tragen kommt, sollte das eigentlich funktionieren. Manche Dienste prüfen aber auch explizit, ob der aufgerufene Namen dem enstspricht, den sie selber kennen (SMB Strict Name Checking wäre ein Beispiel). Da musst Du bei Swyx schauen, ob so etwas zu konfigurieren ist. Und last but not least: Wenn TLS zum Tragen kommt, muss der Name im Zertifikat stehen, der durch die Clients aufgerufen wird. -

OU von einer GPO ausnehmen

cj_berlin antwortete auf ein Thema von SwiftRedline in: Active Directory Forum

Moin, grundsätzlich so etwas in der Art. Aber wieso Registry? Dafür gibt es doch Policies, oder sehe ich da irgendwas nicht?