-

Gesamte Inhalte

2.383 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von cj_berlin

-

Alternativen zu Kaspersky Endpoint Security im KMU (200 Clients, 20 Server)

cj_berlin antwortete auf ein Thema von Luigihausen in: Windows Forum — Security

Kaspersky ist übrigens keine russische Firma, zumindest nicht im Sinne des Verwaltungssitzes und somit der direkten staatlichen Einflussnahme per Dekret. Und Einsatz bei Behörden ist kein Maß für Vertrauenswürdigkeit. Ich erinnere: Blackberry war bei den französischen Behörden auch jahrelang verboten, mit der offiziellen Begründung, dass die Server in Staaten des Commonwealth stehen. -

Alternativen zu Kaspersky Endpoint Security im KMU (200 Clients, 20 Server)

cj_berlin antwortete auf ein Thema von Luigihausen in: Windows Forum — Security

Third Party Antivirus war schon immer eine gefährliche Angelegenheit, egal welcher Name auf der Verpackung steht. In TrendMicro-Clientkomponenten war vor wenigen Wochen eine ordentliche Sicherheitslücke festgestellt worden. Wäre man jetzt böse, könnte man dazu auch Backdoor sagen. Jeder andere Hersteller von Antimalware, der schon lange auf dem Markt ist, hatte solch einen Fall durchgemacht. Pest oder Cholera, kann ich dazu nur sagen. Müsste ich die Entscheidung heute treffen, wäre Defender for Endpoint die einzige Altarnative (und somit alternativlos). Nicht weil sie die Erkennung besser können, sondern weil sie Windows besser können. -

Sicherheitsgruppe Passwort Komplexität

cj_berlin antwortete auf ein Thema von autowolf in: Active Directory Forum

Das ist aber eine sehr gewagte Aussage Nur weil dsa.msc noch genau so aussieht,.. -

Schreibfilter bezüglich GPO Zertifikaten auf Windows 10 Enterprise LTSC

cj_berlin antwortete auf ein Thema von V1K70R in: Windows 10 Forum

Hi, nur aus dem Kopf: HKEY_LOCAL_MACHINE\Software\Microsoft\SystemCertificates C:\ProgramData\Microsoft\Crypto -

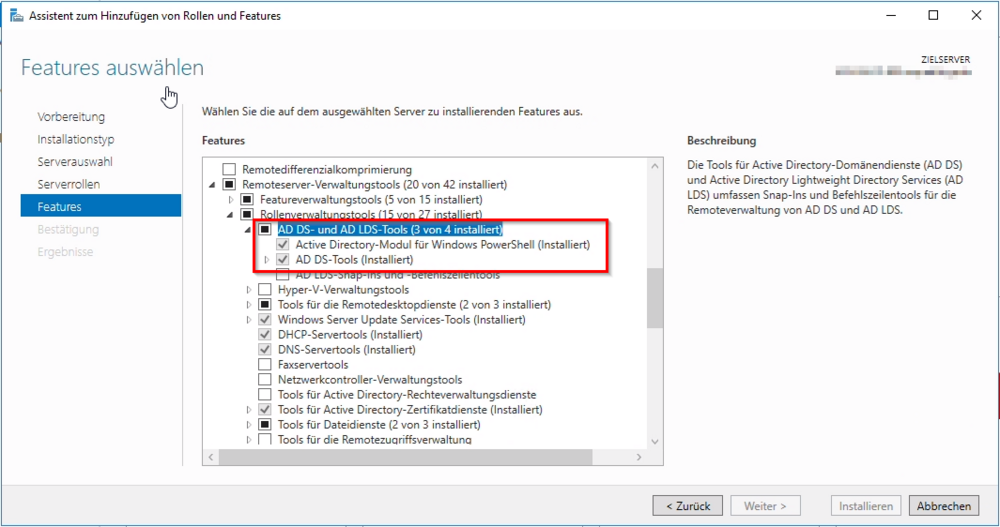

Active Directory-Modul grafische Oberfläche fehlt

cj_berlin antwortete auf ein Thema von haiflosse in: Windows Server Forum

-

Sicherheitsgruppe Passwort Komplexität

cj_berlin antwortete auf ein Thema von autowolf in: Active Directory Forum

Doch, über Fine Grained Password Policy. Das Active Directory Administrative Center ist Dein Freund. -

RDS Sammlung Lastausgleich

cj_berlin antwortete auf ein Thema von HeizungAuf5 in: Windows Server Forum

Jetzt nochmal in ganzen Sätzen: Du brauchst keinen Eintrag für die Sammlung, sondern nur einen für die Bereitstellung - das ist im Zweifel der FDQN des Connection Brokers, oder man weist einen anderen DNS-Namen zu, z.B. weil man ein öffentliches Zertifikat verwenden möchte, in dem ein bestimmter Name steht. Bevor Du weiter herumprobierst: Installiere einfach WebAccess als Teil der Bereitstellung, lade eine von diesem generierte .RDP-Datei für Deine Sammlung herunter und schau sie Dir im Texteditor Deiner Wahl an, dürfte einiges klarer werden. Du kannst mit dem Client nicht eine bestimmte Sammlung direkt adressieren, das geht nur mit einer .RDP-Datei. -

RDS Sammlung Lastausgleich

cj_berlin antwortete auf ein Thema von HeizungAuf5 in: Windows Server Forum

Moin, der Connection Broker wird den RDP-Client zu dem Server mit der geringsten Auslastung weiterschicken. Dabei ist es egal. zu welchem Host die ursprüngliche Verbindung hergestellt wird. Abgesehen davon: Die von Dir verlinkte Anleitung ist für Server 2008R2, seit Server 2012 hat sich die Methodik geändert. Da konfigurierst Du die Farm einfach mit dem Server-Manager. DNS verweist auf den Connection Broker, und wenn man mehrere hat, dann auf deren Load Balancing-Namen. -

Klar. Jeder Prozess, den Du mit erhöhten Rechten startest, kann die Einstellung ändern.

-

"Redundanz" und "Hochverfügbarkeit" sind zweierlei Dinge. Die Redundanz (Daten gibt es mehr als einmal) hast Du mit einem - hoffentlich verifizierten - Backup auf ein externes Medium schon geschaffen. Jetzt musst Du nur noch beziffern, wie lange es dauert, aus diesem redundanten Datenbestand eine einsatzfähige Umgebung zu machen, und wenn das Ergebnis dem Endkunden genügt, bist Du auch schon fertig

-

Moin, ja, auf einem frischen Client-System steht sie auf Restricted.

-

RDP Server Update einspielen den normalen Nutzer verbieten

cj_berlin antwortete auf ein Thema von magicpeter in: Windows Server Forum

WAC würde hier helfen. -

2. DC als Backup für vorhandene Domäne

cj_berlin antwortete auf ein Thema von fmeyer84 in: Windows Server Forum

Sorry, aber wenn man 2022 auf einem DC Printserver *und* DHCP betreibt, sind die Basics *eben nicht* da, und er läuft alles andere als wunderbar - Du weißt es einfach noch nicht. Aber diese Diskussion würde hier zu weit führen. -

2. DC als Backup für vorhandene Domäne

cj_berlin antwortete auf ein Thema von fmeyer84 in: Windows Server Forum

DNS, solange Du mit AD-integrierten Zonen arbeitest, repliziert sich von alleine. Zu dem Rest habe ich die entscheidenden Stichworte ganz am Anfang gepostet. Einlesen musst Du dich schon selber. -

2. DC als Backup für vorhandene Domäne

cj_berlin antwortete auf ein Thema von fmeyer84 in: Windows Server Forum

Wenn Du einen Essentials hinzufügst, ist er dann nicht mehr PDCe. Hochverfügbarkeit Weil beide Rollen die Angriffsfläche des DCs und somit des gesamten AD enorm erhöhen. Google mal nach "PrintNightmare". Die Standard-Empfehlung lautet eigentlich, den Spooler auf DCs zu deaktivieren, geschweige denn, ihn tatsächlich zu nutzen... -

Spamemails mit original Absender werden immer mehr. Wie kann man diese E-Mails ab besten filtern?

cj_berlin antwortete auf ein Thema von magicpeter in: MS Exchange Forum

...dass der empfangende Mailserver DKIM auswertet? Das muss neu sein. Allerdings bin ich da auch schon ein paar Jahre weg... SPF und DKIM-Einträge im DNS setzen ist natürlich überall möglich. Aber das ist dann wieder nur am sendenden Ende -

2. DC als Backup für vorhandene Domäne

cj_berlin antwortete auf ein Thema von fmeyer84 in: Windows Server Forum

Moin, wenn der 1. DC auch ein Essentials ist, kannst Du in derselben Domäne keinen 2. Essentials betreiben. Ansonsten ist es natürlich möglich: Scope Failover für DHCP DFS-N + DFS-R für Ordnerumleitungen Für Printserver gibt es keine wirkliche HA. Da musst Du tricksen. Wobei Printserver und DHCP auf einem DC natürlich keine wirklich gute Idee sind... -

Spamemails mit original Absender werden immer mehr. Wie kann man diese E-Mails ab besten filtern?

cj_berlin antwortete auf ein Thema von magicpeter in: MS Exchange Forum

Wenn der Empfänger die Mails nicht vorfiltert, kann der Absender *den Maschinen des Empfängers* grundsätzlich nicht helfen. Eine Signatur ist wenigstens etwas, was man den *Mitarbeitern* des Empfängers an die Hand geben kann... -

Übersicher über alle GPOs ob eine Einstellung aktiv ist

cj_berlin antwortete auf ein Thema von Seppim in: Active Directory Forum

GPO Analyzer aus dem SCT. -

March 2022 Security Updates are available

cj_berlin antwortete auf ein Thema von mikro in: MS Exchange Forum

Soweit ich es als Nicht-Exchange-MVP überblicke, in den hier angesprochenen Punkten noch nicht. -

March 2022 Security Updates are available

cj_berlin antwortete auf ein Thema von mikro in: MS Exchange Forum

Ja, extrem! Das EOL von Server 2019 steht ja quasi vor der Tür... Welche bahnbrechenden AD-Features, die ein 2022er DC einem 2019er voraus hat, werden durch die fehlende Unterstützung gebremst? SCNR -

Spamemails mit original Absender werden immer mehr. Wie kann man diese E-Mails ab besten filtern?

cj_berlin antwortete auf ein Thema von magicpeter in: MS Exchange Forum

...oder auch nicht - kommt auf den Inhalt des Reports an -

Spamemails mit original Absender werden immer mehr. Wie kann man diese E-Mails ab besten filtern?

cj_berlin antwortete auf ein Thema von magicpeter in: MS Exchange Forum

Nö, am sendenden Ende könnt ihr nur für den korrekten SPF Record sorgen. Auswerten muss ihn dann der Empfänger. Könnt ja anfangen, alle Mails zu signieren und euren Kunden mitteilen, dass Mails ohne Signatur definitiv nicht von euch sind... -

Spamemails mit original Absender werden immer mehr. Wie kann man diese E-Mails ab besten filtern?

cj_berlin antwortete auf ein Thema von magicpeter in: MS Exchange Forum

Moin, Du musst unterscheiden: den NDR bekommt ihr, weil es den Empfänger c.muellerk@euredoma.in bei euch nicht gibt das wird aber erst dadurch möglich, dass euer Server die Mail von Absender o,maier@euredoma.in vom Server smtprelay04.b.hostedemail.com akzeptiert Am ersten Sachverhalt kannst Du nichts ändern, dem zweiten müsst ihr mit dem SPF Record begegnen UND einem Mail-Gateway, der den Record prüft und Mails, die von falschen Servern kommen, bereits im SMTP-Dialog (nach dem MAIL FROM:) ablehnt. -

Spamemails mit original Absender werden immer mehr. Wie kann man diese E-Mails ab besten filtern?

cj_berlin antwortete auf ein Thema von magicpeter in: MS Exchange Forum

Wie gesagt, wenn euer Mail-Gateway den SPF Record prüft und die Mails von falschen Servern auch wirklich verwirft, dürfte es die Mails in Exchange gar nicht geben.