-

Gesamte Inhalte

199 -

Registriert seit

-

Letzter Besuch

Fortschritt von john23

-

Exchange 2016 lässt sich das Geburtstagskalender nicht entfernen

john23 hat einem Thema erstellt in: MS Exchange Forum

Hallo Leute, in Exchange 2016 lässt sich das Geburtstagskalender nicht entfernen. Super wäre ja eine zentrales entfernen möglich wäre aber selbst wenn ich das in OWA auf deaktiviert setzte bleibt der Kalender da. Jemand noch eine Idee? Oder dauert das einfach bis der richtig deaktiviert ist und verschwindet? Gruß John -

WSUS Server für Windows 10 - gezielt Upgrades

john23 antwortete auf ein Thema von john23 in: Windows Server Forum

Bei einem kleineren Kunden hat das mit dem Überbrückungsmodus geklappt. Heißt der holt Updates nur noch via BITS vom Wsus. Hier will das überhaupt nicht klappen. Was meinst du mit dritten Eintrag am WSUS setzen? Danke schonmal das ist ein guter Hinweis. Ich teste das mal. -

WSUS Server für Windows 10 - gezielt Upgrades

john23 hat einem Thema erstellt in: Windows Server Forum

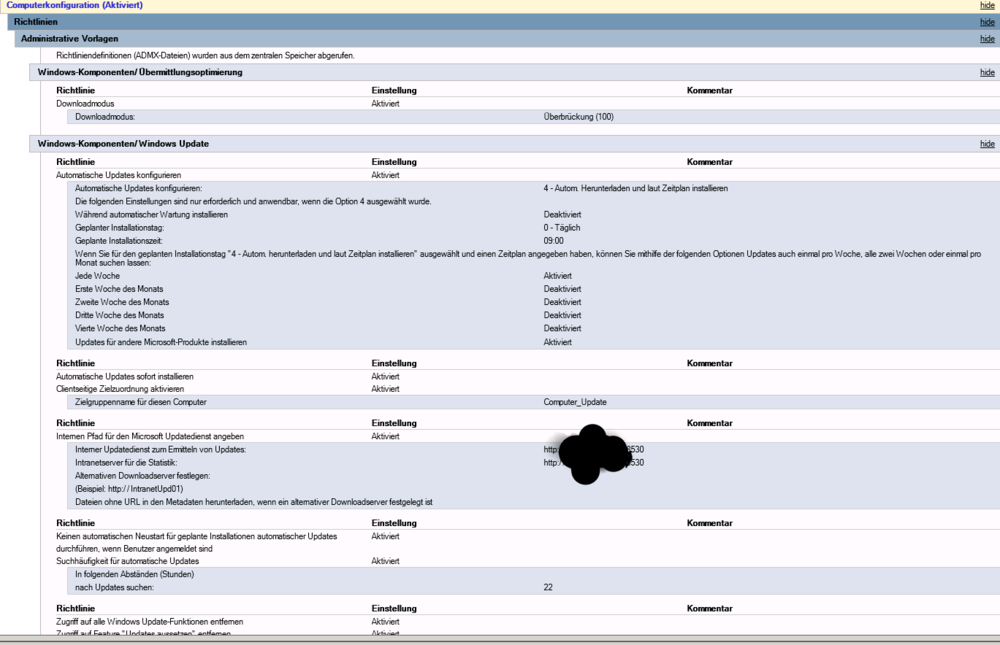

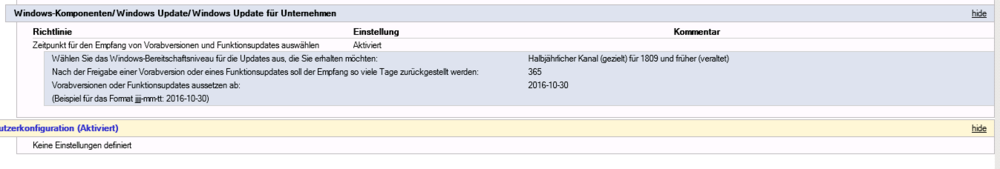

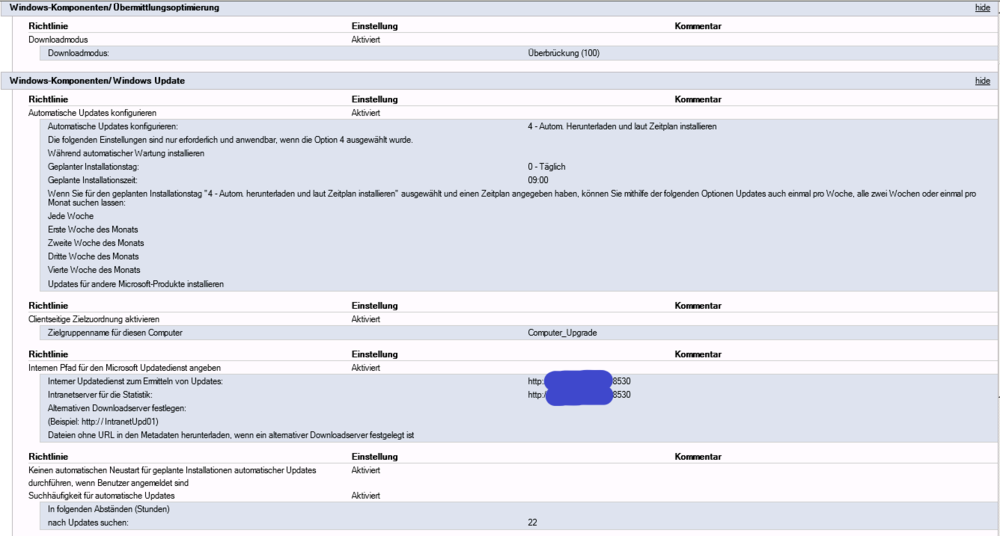

Hallo Zusammen, ich brauche mal Hilfe beim WSUS, da ich einfach nicht schlau werde aus den Einstellungen. Ich versuche in einer Umgebung eine Update und eine Upgrade Gruppe zu betreiben, um gezielt Rechner mit Updates oder auch mal Windows Upgrades 1909, 2004 etc zu versorgen. Die Gruppenrichtlinen sind durch Sicherheitsfilter auf bestimmte PCs festgelegt und das klappt auch alles soweit - die Einstellungen der GPOs sind unten zu sehen. Was ich nun nicht verstehe ist, sobald ich den Download Modus auf LAN stelle oder komplett weg lasse ist es scheinbar egal in welcher Gruppe ein Rechner ist oder welche GPO er bekommt oder ob das Upgrade für den PC freigegeben ist, er holt sich einfach das, was er sich nicht holen soll. Z.b bekommt ein Rechner in der Gruppe UPDATE dann aufeinmal UPGRADES auf 2004. Was mache ich falsch? Wie kann ich es erreichen, dass wirklich nur PCs für die das Upgrade freigeschalten ist dieses auch bekommen? Dazu verwende ich folgende Einstellungen für Update: Für Upgrade: -

Exchange 2016 Mail Zustellungsprobleme

john23 antwortete auf ein Thema von john23 in: MS Exchange Forum

Ja ist es! -

Exchange 2016 Mail Zustellungsprobleme

john23 antwortete auf ein Thema von john23 in: MS Exchange Forum

Wenn der Filter was taugen würde... Werde immer noch versuchen denen was anderes zu verkaufen. Selbst ein NoSpamProxy wäre da besser aufgehoben. Ist halt echt kein Traum die Umgebung. Der interne IP Bereich dort war bis vor einem Jahr die 132.x.x.x und nein denen gehörte der Bereich nicht :P. -

Exchange 2016 Mail Zustellungsprobleme

john23 antwortete auf ein Thema von john23 in: MS Exchange Forum

Vermutlich war es das Greylisting was das ganze verursacht hat. -

Exchange 2016 Mail Zustellungsprobleme

john23 antwortete auf ein Thema von john23 in: MS Exchange Forum

Ich bin mir nicht sicher, ob es die Anti Spam Lösung ist. Die wird mal testweise für 30 minuten deaktivert. Der Tolle Spam Filter Support meldet sich sowieso nicht... -

Exchange 2016 Mail Zustellungsprobleme

john23 antwortete auf ein Thema von john23 in: MS Exchange Forum

Jap der Spamfilter heißt so der da im Einsatz ist. Mit auf dem Exchange installiert. Scheiß Software aber man hat leider nicht immer die Möglichkeit das zu beeinflussen. -

Exchange 2016 Mail Zustellungsprobleme

john23 antwortete auf ein Thema von john23 in: MS Exchange Forum

Sah beim Posten nicht ganz so schlimm aus - ist verbessert. -

Hallo Zusammen, ich habe momentan das Problem bei einem Exchange 2016 Server CU17 mit Spamfighter, dass Mails teilweise Stark verzögert oder gar nicht zugestellt werden. Ich habe das Zertifikat geprüft und nochmal an SMTP gebunden, IIS Crypto Best practise. Bin mir nun nicht sicher wo ich noch so suchen kann. Gerade nochmal DNS geprüft und aufgeräumt. Noch jemand eine Idee? 2020-09-24T14:00:23.638Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,0,172.19.1.96:25,217.175.197.19:13986,+,, 2020-09-24T14:00:23.639Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,1,172.19.1.96:25,217.175.197.19:13986,>,"220 mail.domain-domain.de Microsoft ESMTP MAIL Service ready at Thu, 24 Sep 2020 16:00:23 +0200", 2020-09-24T14:00:23.665Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,2,172.19.1.96:25,217.175.197.19:13986,<,EHLO uspmta197019.emsmtp.com, 2020-09-24T14:00:23.665Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,3,172.19.1.96:25,217.175.197.19:13986,>,250 mail.domain-domain.de Hello [217.175.197.19] SIZE 37748736 PIPELINING DSN ENHANCEDSTATUSCODES STARTTLS AUTH NTLM 8BITMIME BINARYMIME CHUNKING, 2020-09-24T14:00:23.691Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,4,172.19.1.96:25,217.175.197.19:13986,<,STARTTLS, 2020-09-24T14:00:23.691Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,5,172.19.1.96:25,217.175.197.19:13986,>,220 2.0.0 SMTP server ready, 2020-09-24T14:00:23.692Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,6,172.19.1.96:25,217.175.197.19:13986,*," CN=mail.domain-domain.de CN=Thawte RSA CA 2018, OU=www.digicert.com, O=DigiCert Inc, C=US 0792C33BD81F57488DC5B46D2CB82671 D6F2DE55FD74230DB6CEEAFC4449438D9B3FF764 2020-07-06T02:00:00.000Z 2021-07-07T14:00:00.000Z mail.domain-domain.de",Sending certificate Subject Issuer name Serial number Thumbprint Not before Not after Subject alternate names 2020-09-24T14:00:25.521Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,7,172.19.1.96:25,217.175.197.19:13986,*,,"TLS protocol SP_PROT_TLS1_2_SERVER negotiation succeeded using bulk encryption algorithm CALG_AES_256 with strength 256 bits, MAC hash algorithm CALG_SHA_384 with strength 0 bits and key exchange algorithm CALG_ECDH_EPHEM with strength 256 bits" 2020-09-24T14:00:26.900Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,8,172.19.1.96:25,217.175.197.19:13986,<,EHLO uspmta197019.emsmtp.com, 2020-09-24T14:00:26.900Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,9,172.19.1.96:25,217.175.197.19:13986,*,,Client certificate chain validation status: 'EmptyCertificate' 2020-09-24T14:00:26.900Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,10,172.19.1.96:25,217.175.197.19:13986,*,,TlsDomainCapabilities='None'; Status='NoRemoteCertificate' 2020-09-24T14:00:26.901Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,11,172.19.1.96:25,217.175.197.19:13986,>,250 mail.domain-domain.de Hello [217.175.197.19] SIZE 37748736 PIPELINING DSN ENHANCEDSTATUSCODES AUTH NTLM LOGIN 8BITMIME BINARYMIME CHUNKING, 2020-09-24T14:00:27.135Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,12,172.19.1.96:25,217.175.197.19:13986,<,MAIL FROM:<suite9@newsletter.unicef.de> BODY=8BITMIME, 2020-09-24T14:00:27.135Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,13,172.19.1.96:25,217.175.197.19:13986,*,08D85FF8D3C5C691;2020-09-24T14:00:23.638Z;1,receiving message 2020-09-24T14:00:27.135Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,14,172.19.1.96:25,217.175.197.19:13986,>,250 2.1.0 Sender OK, 2020-09-24T14:00:27.365Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,15,172.19.1.96:25,217.175.197.19:13986,<,RCPT TO:<info@domain-domain.de>, 2020-09-24T14:00:27.365Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,16,172.19.1.96:25,217.175.197.19:13986,>,250 2.1.5 Recipient OK, 2020-09-24T14:00:27.582Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,17,172.19.1.96:25,217.175.197.19:13986,<,DATA, 2020-09-24T14:00:27.582Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,18,172.19.1.96:25,217.175.197.19:13986,>,354 Start mail input; end with <CRLF>.<CRLF>, 2020-09-24T14:00:27.776Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,19,172.19.1.96:25,217.175.197.19:13986,*,,Proxy destination(s) obtained from OnProxyInboundMessage event. Correlation Id:74579a6a-10d5-4ec3-b631-1ea0c7afc154 2020-09-24T14:00:28.171Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,20,172.19.1.96:25,217.175.197.19:13986,>,451 4.7.1 Please try again at a later time, 2020-09-24T14:00:28.319Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,21,172.19.1.96:25,217.175.197.19:13986,<,QUIT, 2020-09-24T14:00:28.319Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,22,172.19.1.96:25,217.175.197.19:13986,>,221 2.0.0 Service closing transmission channel, 2020-09-24T14:00:28.320Z,MAIL\Default Frontend MAIL,08D85FF8D3C5C691,23,172.19.1.96:25,217.175.197.19:13986,-,,Local

-

Ein programm versucht auf ihre e-mail-adressinformationen in outlook zuzugreifen

john23 hat einem Thema erstellt in: Windows Forum — Security

Hallo Zusammen, "ein programm versucht auf ihre e-mail-adressinformationen in outlook zuzugreifen" sagt mir mein Outlook ständig und es nervt. Bissel Googeln ergibt, dass das Office Trust Center unter "Programmgesteuerter Zugriff nicht erkennt, dass ich eine Antivirus Software habe. Ich habe auf diesem PC "nur" den Windows Defender als AntiVir Software und ich frage mich wieso Windows bzw Outlook das nicht als Antivirus Software in Outlook erkennt. Promt Malewarebytes installiert zum testen und endlich ruhe. Kann man das irgendwie mit dem Windows Defender zum laufen bringen? Soweit ich das mitbekommen hat hat der doch auch recht ordentliche Erkennungsraten oder? John -

Ransomware - Server verschlüsselt

john23 antwortete auf ein Thema von Squire in: Windows Forum — Security

-

Ransomware - Server verschlüsselt

john23 antwortete auf ein Thema von Squire in: Windows Forum — Security

Mit einem guten Datensicherungs und Restore Konzept kann ich mir nicht vorstellen, dass eine Umgebung einen ganzen Monat still steht und quasi nichts läuft. Ein Restore, selbst von großen Systemen sollte innerhalb von 1-2 Wochen locker machbar sein. Mit ist klar, dass das erst mal nur die Server betrifft. Ich habe auch schon mehrere Umgebungen Quasi Komplett neu gemacht, heißt auch PCs ALLE neu installiert. Das sowas in Umgbungen mit mehreren 100 PCs dauert ist klar. Leider sind infektionswege nicht immer klar und deutlich und man geht auf Nummer sicher. Aber ein Konzept - Notfallkonzept ist halt das A und O - was sind meine Kritischen Systeme und wie sichere ich diese gut ab? Wie kann ich diese möglichst schnell wieder in Betrieb nehmen? Menschliches Versagen wird es aber auch immer geben, ob nun ein LKW Fahrer schläft und in ein Stau ende ein Rasselt oder Software Fehler oder einen Port zu viel an der Firewall. Anhand der Berichte in den letzten Jahren sieht man aber, dass wir mitten drin in dem Thema sind. Wenn selbst Behörden, Langericht, Kammergerichte von solchen Problemen betroffen sind und dort Infrastukturen auch lange Offline sind. -

NoSpam Proxy läuft ganz gut bei kleineren Kunden - was ich da aber vermiss ist eine Art Quarantäne wo Mails mit geringen Spam wahrscheinlichkeit laden. NoSpam Proxy arbeitet halt mit dem Konzept Mail annehmen oder Ablehnen, was dazwischen gibt es nicht wirklich. Der eine oder andere Kunde ist mit der Lösung nicht zufrieden bzw. für diesen nicht ausreichend.

-

Ransomware - Server verschlüsselt

john23 antwortete auf ein Thema von Squire in: Windows Forum — Security

Ich will mal kurz auch von meiner Ramsom-Ware Erfahrung berichten. Ich habe bestimmt schon zwischen 10 und 20 Fällte behandelt - die Meisten Fällte davon vor einigen Jahren wo die erste Welle begann "simple klick Mails" wo die Verschlüsselung direkt auf Netzlaufwerke los gingen. Wenn man es schnell genug bemerkt, dann reicht es sogar eine Volumenschattenkopie auf dem Fileserver zu haben um das meiste zu retten. Generell ist ein externes Backup bei den heuten Angriffen aber unverzichtbar und wenn es nur USB Festplatten sind die nicht an den IT Systemen angeschloßen sind. Die Ransom Welle momentan hat aber eine ganz andere Qualität und es ist meist nicht mehr ein simples Netzlaufwerke Verschlüsseln. Mit Emotet ist ein ganzes Paket an Schadsoftware dabei. welches Netzwerk nach Lücken durchsucht, Zugangsdaten versucht zu stehen etc. pp. Die Bösen Buben gehen momentan weitaus gezielter vor. Teilweise wird sich im Netzwerk umgeschaut und zuerst sichergestellt, dass das Backup zerstört / unbrauchbar gemacht wird bevor andere Daten verschlüsselt werden. Um den Jahreswechsel hatte wir zwei Fälle bei Kunden die nur ein NAS Backup hatten und in beiden Fällen war der Schaden enorm. In einem Fall konnte noch einiges rekonstruiert werden und im anderen Fall wurden mehr als 30T€ Lösegeld bezahlt. Wenn die Verschlüsselung von einem PC ausgeht, dann lässt sich relativ einfach herausfinden wer der Schuldige ist wenn man sich den Besitzer der Datei anschaut. Verschlüsselte Daten haben meist den Besitzer des Verursachers. Problematisch ist das manchmal nur mit Gruppen wenn dieser Benutzer z.B. in der Domain-Admin Gruppe ist, dann ist der Besitzer der Datei "Domain-Admin". Daher ist das auch die Gruppe die ich immer zuerst bei Befall prüfe und alles raus schmeiße was da nicht rein gehört. Keine Schlechte idee ist es auch häufig den File Server und andere wichtige Systeme erst mal runterzufahren, bis man näher eingrenzen woher die Verschlüsselung kommt. Um einzuschätzen, ob noch verschlüsselt wird, verwende ich z.B. das Tool Disk Pulse und Filtere nach den Dateinamen / Dateiendungen der Verschlüsselung. Sicherheitshinweise aus meiner Erfahrung ( nichts neues dabei nur Grundlegendes): - BACKUP! ( Extern gelagert, von IT System getrennt, Mindestens 4 Wochen aufbewahren, besser sogar länger) - Firewall Konfig Regelmäßig prüfen! Kein RDP / Firewall Management etc nach extern (wenn dann nur mit Kennwort Richtline und Max Login Trys) - Sicherheitsgruppen / Admin Gruppen Regelmäßig prüfen ( Ich habe so viele Netzwerke gesehen wo ALLE oder zu viele Benutzer in der Domain-Admin Gruppe sind) - Getrennte Admin Konten von den normalen "Arbeitskonten" - Systeme Aktuell halten ( Firmware Firewall, Windows Updates etc) - Anständiger Spam Filter ( Meiste Angrifft kommen noch so) - Mitarbeiter Sensibilisierung ( Hoffnung Stirbt zuletzt) - keine lokalen Admin Rechte - Beliebig weitere Punkte und etwas Menschenverstand :P Zwei Dinge sind mir noch eingefallen: - Habe von einem Fall gehört wo Knoll Ontrack die Daten nach einer Analyse wiederherstellen / entschlüsseln konnten. - Man kann druchaus mit den Erpressern verhandeln. Eine Sicherheit, dass es nach hinten losgeht gibt es nicht aber habe von Rabatten zwischen 20%-50% mitbekommen.