-

Gesamte Inhalte

116 -

Registriert seit

-

Letzter Besuch

Alle erstellten Inhalte von falkebo

-

Erfahrungen Schulungsanbieter Firebrand

falkebo antwortete auf ein Thema von baddaniel in: Off Topic

Ich war die letzten 2 Jahre bei Firebrand und kann nur für mich und meine Kollegen sprechen. Firebrand ist super, wenn es schnell zur Zertifizierung gehen soll (ich hab bei 6 Prüfungen eine 100% Quote). Was mir jedoch etwas gefehlt hat, war der Bezug der Lerninhalte zur Praxis. Aber das ist meiner Meinung nach kein Problem von Firebrand, so sind nun mal die MS Zertifizierungen aufgebaut -> nicht Praxisorientiert. Der Lernaufwand variiert. Ich hab persönlich mindestens noch nach einem 10-12h Tag, 2-4h zum Wiederholen und vorbereiten auf die Prüfung drauf gepackt. Die Trainer waren bisher immer sehr kompetent und nicht vergleichbar mit irgendwelchen Uni Professoren die Abseits davon noch nie etwas aus der Praxis gesehen haben. Wenn ich das rückblickend betrachte: - Ich habe die Zertifizierung erreicht (welches das ursprüngliche Ziel war) - Durch die Zertifizierung habe ich eine gute Grundlage für weitere Projekte geschaffen -

Default Domain Policy - Einstellung maximales Kennwortalter zieht nicht

falkebo antwortete auf ein Thema von Marco31 in: Active Directory Forum

Warum auch immer man das vorhaben sollte -

Hyper-V Host mit 1G & 10G NICs

falkebo antwortete auf ein Thema von dataKEKS in: Windows Forum — LAN & WAN

Was meinst du mit "shared NIC"? Warum sollte das eine Notlösung sein? Du aggregierst die NICs zu insgesamt 20GBit/s Bandbreite und erzielst damit gleichzeitig Redundanz. Ich habe mal gelernt alles was man mir erzählt zu hinterfragen ;) -

VLAN - IP-Phone -Client ein Kabel

falkebo antwortete auf ein Thema von Busfan in: Windows Forum — LAN & WAN

Meine Theorie: Auf dem Switch sind dynamische VLANs konfiguriert welche die Frames an den entsprechenden Ports auf Basis ihrer MAC Adresse in das VOIP VLAN schieben. -

Das Problem ist Teamviewer arbeitet nicht so wie du es dir vorstellst. Für Teamviewer wird kein Portforwarding benötigt da es eine Verbindung von innen nach außen (zu den TV Servern) aufbaut. Ein Client greift dann über die Teamviewerserver auf diesen Kanal zu und verbindet sich dann auf dein Zielsystem. Das ist eine allgemeines TCP/IP "Problem". Du kannst mit einer Firewall die Teamviewer Server sperren, jedoch nicht ohne größeren Aufwand das Grundproblem lösen.

-

Moin @v-rtc, hast du es mal damit probiert: Diese Einstellungen kannst du per GPO ausrollen. Ich würde einfach mal einen Domänen Benutzer erstellen, in der GPO "Logon as a batch job granted" einstellen und es testen. Wichtig: Für SQL Server, Domain Controller, Exchange, Oracle und Sharepoint brauchst du nochmal spezielle Berechtigungen.

-

Da steht es doch drin:

-

Datei öffnen - Sicherheitswarnung

falkebo antwortete auf ein Thema von Snacky in: Windows Forum — Security

Hast du es damit probiert? @Snacky Was ist bei raus gekommen? -

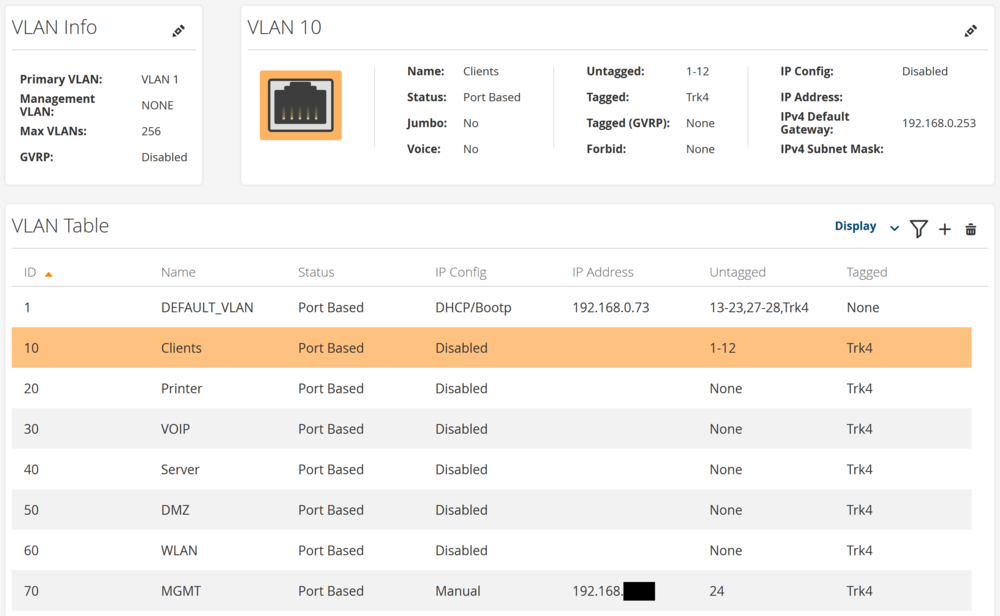

VLANs mit mehreren Aruba 2540 Switchen

falkebo antwortete auf ein Thema von Dutch_OnE in: Windows Forum — LAN & WAN

Moin @Dutch_OnE. Meine Empfehlung: Leg dir auf jeden Fall einen Core-Switch zu. Der kann full Modular sein oder komplett SFP+. Dann kannst du alle Access-Switche an deinen Core-Switch per LWL anbinden. Zur Konfiguration: Erstelle ein neues Default VLAN z.B. auf ID 99 und setz alle nicht benutzten Ports da rein. Erstelle 2 neue VLANs z.B. ID10 und ID20. Dann kannst du deine benötigten Ports den VLANs (untagged) zuweisen. Erstell ein Trunk und weis dem Trunk deine SFP+ Interfaces zu (wenn gebündelt -> LACP aktivieren). Anschließend kannst du deinem Trunk-Interface z.B. Trk1, beide VLANS (ID10 und ID20) zuweisen. DEFAULT_VLAN nicht beachten, wird noch angepasst. -

VLANs mit mehreren Aruba 2540 Switchen

falkebo antwortete auf ein Thema von Dutch_OnE in: Windows Forum — LAN & WAN

Also du willst das dein ganzes Netzwerk ausfällt, wenn ein Switch in der Kette down geht? -

Erfahrungen - Hyperkonvergente Infrastrukturen (HCI)

falkebo antwortete auf ein Thema von falkebo in: Virtualisierung

Danke für dein Feedback @redvision81. Man liest und hört immer wieder Abneigung gegen 2-Node Cluster Systeme, welche durchaus auch berechtigt sind. Nur finde ich ist es die beste Möglichkeit (Enterprise) Hochverfügbarkeit für low Budget zu realisieren. -

Einführung ESAE und Fragen zur Umsetzung

falkebo antwortete auf ein Thema von Symbadisch in: Windows Forum — Security

Um vielleicht nochmal einen Denkansatz zu geben. MS Empfehlung: Dedizierte PAW Kiste, Windows 10 Enterprise mit Credential Guard, Device Guard und Bitlocker. Durch Security Templates mit GPOs gehärtet. -

Einführung ESAE und Fragen zur Umsetzung

falkebo antwortete auf ein Thema von Symbadisch in: Windows Forum — Security

Die Jungs bei MS waren auf jeden Fall kreativ beim ESAE Design -

Einführung ESAE und Fragen zur Umsetzung

falkebo antwortete auf ein Thema von Symbadisch in: Windows Forum — Security

Ich hab dir mal was passendes zu diesem Thema rausgesucht: https://docs.microsoft.com/en-US/windows-server/identity/securing-privileged-access/privileged-access-workstations#jump-server Das Problem in deinem Design, du verstößt gegen das "Clean Source" Prinzip. "The clean source principle requires all security dependencies to be as trustworthy as the object being secured." In deinem Fall könnte dein Client ja kompromittiert sein. Das Risiko kann durch mehrstufige Authentifizierung am Remote PAW zwar verringert werden, ist aber immer noch da. -

Einführung ESAE und Fragen zur Umsetzung

falkebo antwortete auf ein Thema von Symbadisch in: Windows Forum — Security

Das Konzept von Microsoft sieht vor dedizierte PAWs nur für administrative Aufgaben bereitzustellen. Alternativ "darf" man eine VM in die PAW installieren um normale Office Tätigkeiten durchzuführen, nicht jedoch andersrum. Aber zu deiner Frage direkt, ja ist es. Ist sogar eine Prüfungsfrage für die 70-744. -

Und wie läufts damit? Wie weit seid ihr und wie aufwändig war das ganze bis jetzt?

-

MCSA 2016 ist im Sack! Wie gehts weiter Richtung Server 2019?

falkebo antwortete auf ein Thema von sgn9 in: MS Zertifizierungen — Prüfungen

Bist du eigentlich hier zum trollen oder was los? Erst willst du das dir die Welt zum popeligen MCSA gratuliert, dann auf Vorschläge bzw. nett gemeinte Alternativen so antworten.... Im realen Leben gibts halt nicht nur 0 und 1. -

MCSA 2016 ist im Sack! Wie gehts weiter Richtung Server 2019?

falkebo antwortete auf ein Thema von sgn9 in: MS Zertifizierungen — Prüfungen

Warum möchtest du dich auf Windows Server 2019 versteifen? Wenn du dir die Topics der Zertifizierungen anschaust, wirst du merken das es nicht mal wirklich relevant ist Windows Server 2019 dafür einzusetzen. Und die Unterschiede zwischen Windows Server 2016 und Windows Server 2019 sind jetzt auch nicht groß. (Im Vergleich zu den anderen Sprüngen) -

MCSA 2016 ist im Sack! Wie gehts weiter Richtung Server 2019?

falkebo antwortete auf ein Thema von sgn9 in: MS Zertifizierungen — Prüfungen

Glückwunsch! Nun weiter mit 70-744 und 70-413,70.414 -

Problem mit Fileservercluster nach Update

falkebo antwortete auf ein Thema von Nobbyaushb in: Windows Server Forum

Gibts ein Update @Nobbyaushb? -

Problem mit Fileservercluster nach Update

falkebo antwortete auf ein Thema von Nobbyaushb in: Windows Server Forum

Ausnahmsweise mal spannend hier -

Awareness Schulung Sicherheit Ideen

falkebo antwortete auf ein Thema von mk120 in: Windows Forum — Security

Sophos Phish Threat setzen wir auch ein. Echt sehr sehr gut um die Awareness für Mitarbeiter zu schulen. -

kein Zugriff auf Freigabe über IP Adresse

falkebo antwortete auf ein Thema von Uli-KA in: Windows 7 Forum

Wenn du den UNC Pfad über den Namen aufrufst wird standardmäßig Kerberos zur Authentifizierung verwendet, bei der IP NTLM. Das ist der Unterschied. -

Problem mit https Seiten mit schlechten oder abgelaufenen Zertifikat

falkebo antwortete auf ein Thema von Matze1708 in: Windows Server Forum

Es tut genau das Gegenteil... -

Windows Server 2019 Landschaft

falkebo antwortete auf ein Thema von SaschaVolk in: Microsoft Lizenzen

VMs können auch zwischen standalone Hosts live verschoben werden. (Zumindest seit Windows Server 2012)